Cómo Evitar El Robo de Subdominios en su Nube de Azure con la Supervisión de Certificados SSL

¿Qué es el Robo de Subdominios?

Comencemos por definir qué es el robo de subdominio. El robo de un subdominio se produce cuando un atacante se apodera de un subdominio no utilizado para hacerse pasar por usted. Si bien esto puede parecer una vulnerabilidad inocente ya que no se accede a los datos de los clientes, este artículo de TechCrunch, explica, los dominios se venden en el mercado negro y son una mina de oro para los estafadores de phishing. Dado que más del 80% de los ciberataques comienzan con phishing, éste se ha convertido en el ataque más común. Para protegerse, las empresas han capacitado a empleados para que verifiquen que el dominio coincida con el dominio de la empresa antes de ingresar cualquier información. La adquisición de subdominios permite a los atacantes hacerse pasar por su dominio con un dominio real, pasando todas las pruebas que sus empleados han sido capacitados para buscar.

¿Cómo se ve Afectado Azure por El Robo del Subdominio?

Para usar sus propios dominios en Azure, debe apuntar la entrada DNS a un recurso de Azure específico, como yoursite.trafficmanager.net, esto enviará todo el tráfico a ese recurso de Azure y el recurso de Azure proporcionará su contenido. Como promete la nube, este es un proceso muy sencillo y todas las redes están a cargo de usted.

El problema viene al desaprovisionar el recurso. Después de eliminar el recurso de Azure, si no se elimina el registro DNS, cualquiera que cree ese mismo recurso puede hacerse pasar por su sitio y crear un sitio de phishing para sus clientes o empleados.

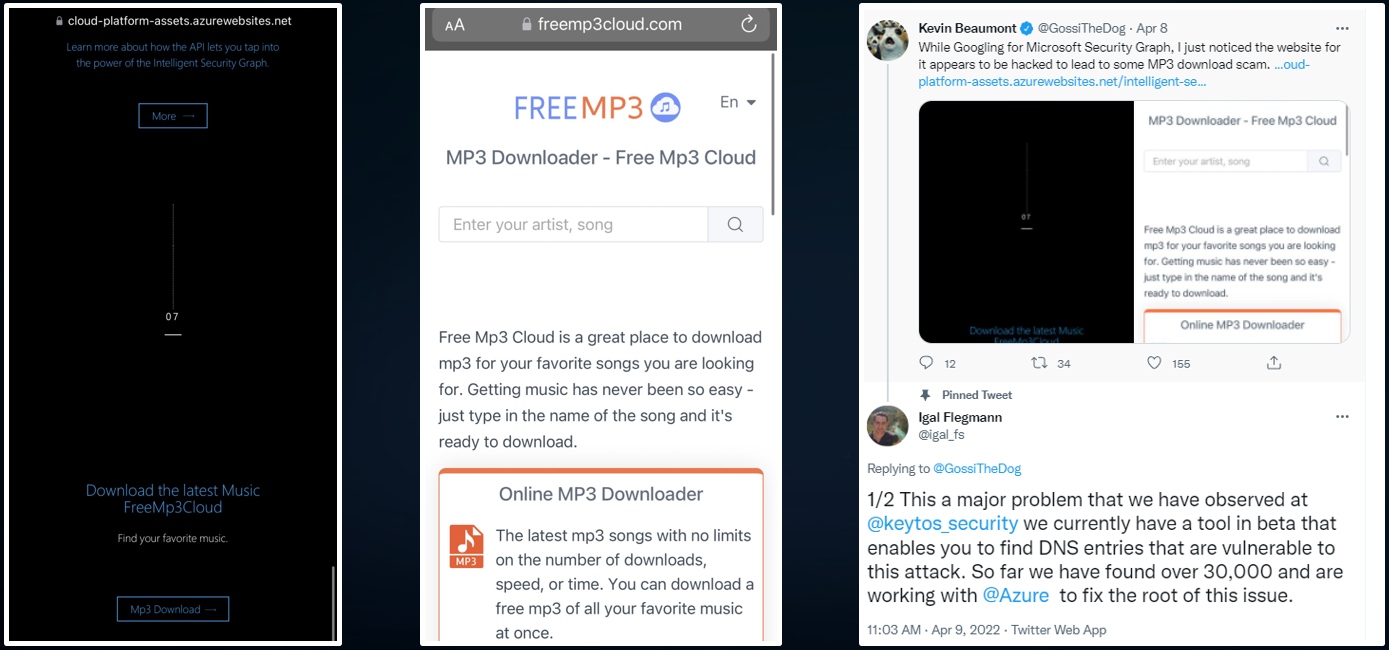

Desafortunadamente, es muy difícil para los equipos de seguridad realizar un seguimiento de todos los sitios que se crean en Azure y detectar cualquier sitio que se haya eliminado y cuya entrada DNS todavía apunte a un recurso de Azure. Como se ve en las capturas de pantalla siguientes, incluso Microsoft ha sido víctima de este ataque.

¿Cuál es la Magnitud del Problema de Robo de Subdominios?

Nuestro equipo detectó esta vulnerabilidad mientras creaba EZMonitor y se informó de inmediato a Microsoft. Desde entonces, hemos trabajado estrechamente con Microsoft para eliminar más de 700 dominios vulnerables propiedad de Microsoft que apuntaban a recursos de Azure inexistentes.

En el primer mes del lanzamiento de EZMonitor, EZMonitor detectó más de 30.000 subdominios vulnerables. Un problema muy común que hemos visto con estos dominios es que muchas de estas URL eran sitios temporales como: wintersale.yoursite.com, employeebonus.yoursite.com, etc. o un sitio de administrador obsoleto como admin.yoursite.com. convirtiéndolos en dominios principales para los atacantes.

Análisis de Dominio Gratuitas

Como miembro responsable de la comunidad de seguridad cibernética, hemos realizado la verificación de URL vulnerables de forma completamente GRATUITA para cualquier persona. Simplemente vaya al portal EZMonitor e ingrese su dominio y le informaremos si hemos encontrado subdominios vulnerables (no revelaremos los subdominios reales sin validar primero la propiedad del dominio).

Comprobaciones de Dominio Gratuitas

Como miembro responsable de la comunidad de seguridad cibernética, hemos realizado la verificación de URL vulnerables de forma completamente GRATUITA para cualquier persona. Simplemente vaya al portal EZMonitor e ingrese su dominio y le informaremos si hemos encontrado algún subdominio vulnerable (no lo haremos revelar los subdominios reales sin validar primero la propiedad del dominio).

Comprobar mi Dominio