Cómo Protegemos Nuestra Infraestructura

Cómo Protegemos la Infraestructura de Keytos

Para satisfacer las necesidades de nuestros clientes altamente regulados, superamos los requisitos de cumplimiento ejecutando nuestra infraestructura con estrictas prácticas de seguridad. En esta publicación repasaremos algunas medidas de seguridad clave que tomamos para asegurarnos de que nuestra infraestructura sea segura.

Aislamiento de Identidad

Aprovechando la excelente tecnología de seguridad de identidad de Azure, hemos creado todos nuestros directorios con identidades solo en la nube con toda la seguridad y protección que ofrece Microsoft. Para mejorar esta tecnología, hemos agregado políticas de acceso condicional para exigir que nuestros usuarios tengan un token de hardware FIDO2 para acceder a cualquier acceso corporativo y hemos bloqueado cualquier acceso basado en contraseña.

Si bien estos pasos ayudan a reducir nuestra exposición a ataques de phishing, vamos más allá al seguir las mejores prácticas de Microsoft y crear nuestros recursos de producción en un inquilino completamente diferente sin confiar en nuestro inquilino corporativo. Esto nos permite aislar completamente nuestro entorno de producción de nuestro entorno corporativo y, al mismo tiempo, nos permite tener requisitos más estrictos para los usuarios de este inquilino, como por ejemplo: tener políticas de acceso condicional inteligente que otorguen acceso según el factor de riesgo que incluye: puntuaciones de inicio de sesión inteligentes y estado del dispositivo.

Aislamiento de Dispositivos

Si bien tener aislamiento de identidad es un gran paso para proteger sus recursos, esto solo lo protege contra el robo de identidad, pero no lo protege de ataques de malware que pueden robar silenciosamente sus credenciales o acceder a sus recursos a través de su computadora. Es por eso que también hemos implementado el modelo Microsoft PAW con un toque diferente. En lugar de usar tecnología heredada con controladores de dominio locales, usamos Azure Intune para administrar los dispositivos y usamos acceso condicional para certificar el dispositivo antes de cada inicio de sesión. También pasamos de tener una estación de trabajo grande con dos máquinas virtuales a que nuestros desarrolladores tuvieran dos estaciones de trabajo, una para el correo electrónico corporativo y el trabajo de desarrollo y una máquina pequeña y liviana para interactuar con la producción.

Acceso Justo a Tiempo (JIT)

Aunque tenemos mucha confianza en nuestra estrategia de identidad con identidades y dispositivos de producción aislados, también creemos que los humanos no deberían acceder a la producción a menos que sea necesario. Es por eso que no hemos implementado acceso permanente a la producción; si un ingeniero necesita acceder a algún recurso de producción, debe solicitar acceso al recurso a través de Microsoft PIM.

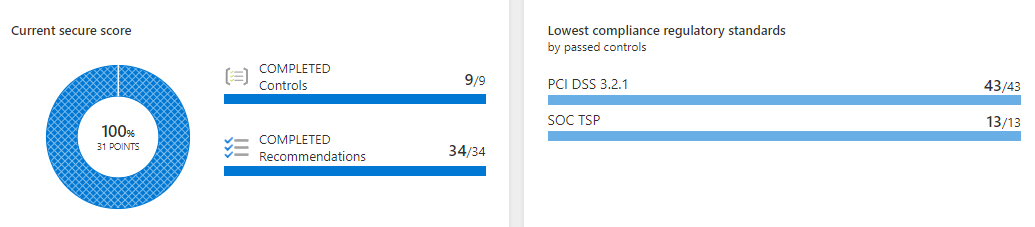

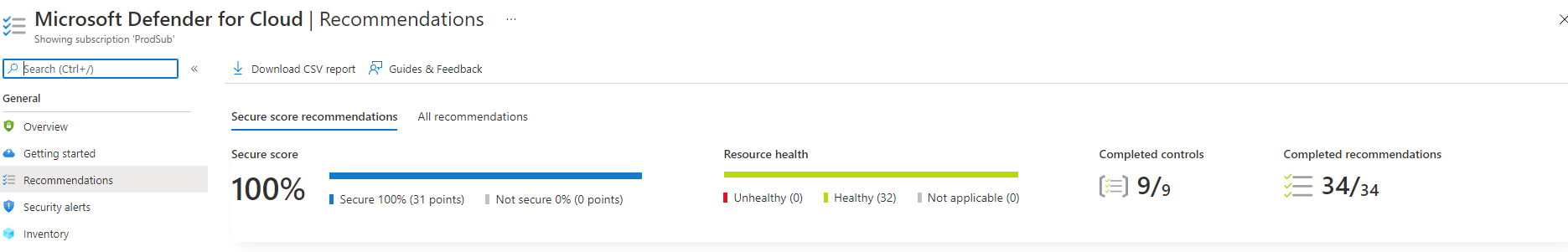

Monitoreo Estricto

Para monitorear nuestros servicios, utilizamos los últimos productos de monitoreo de Azure. Si bien creemos que los productos de Azure ayudan a proteger nuestra infraestructura, no cumplen con nuestros altos estándares de monitoreo. Para cerrar esa brecha, creamos CloudWatcher, nuestra propia solución interna para monitorear Azure RBAC y asegurarnos de que solo nuestras identidades de servicio de administración tengan acceso a los recursos y, si se detecta algún acceso adicional, se envían alertas a nuestros ingenieros de seguridad para investigar y remediar el acceso. cambiar. Afortunadamente, nunca hemos detectado actividad anormal que demuestre que otras prácticas de seguridad hayan protegido nuestra infraestructura.