Prácticas Recomendadas de Seguridad para Dispositivos Azure IoT

Prácticas Recomendadas de Seguridad para Dispositivos IoT en Azure

A medida que la popularidad de IoT (Internet de las Cosas) se ha disparado, muchas empresas lo consideran imprescindible para competir y crecer con éxito; sin embargo, las empresas no son las únicas que toman nota del aumento de importancia del IoT. Los piratas informáticos se han aprovechado de la falta de prácticas adecuadas de seguridad de IoT para realizar ataques que van desde los de pequeña escala dirigidos a empresas específicas hasta los de gran escala, como el ataque a la infraestructura DNS por parte de Mirai Botnet. El principal punto en común entre la mayoría de estos ataques de IoT es una identidad débil para administrar los dispositivos de IoT.

A medida que el ámbito de IoT madura, es nuestra responsabilidad emplear las mejores prácticas para proteger a millones de usuarios globales de estos malos actores y, al hacerlo, abordar las numerosas preocupaciones de seguridad de los dispositivos de IoT que han surgido. En este artículo, compartiremos una guía que describe estas mejores prácticas para ayudarlo a crear un sistema de aprovisionamiento de dispositivos que sea seguro y compatible.

¿Qué es el IoT?

Antes de profundizar en las mejores prácticas de seguridad de IoT y cómo combatir las vulnerabilidades de los dispositivos de IoT, es importante aclarar brevemente qué es exactamente IoT. Internet de las cosas es un término amplio que se refiere a cualquier software que interactúa con otros dispositivos a través de alguna red. IoT es una palabra de moda que ha ganado mucha fuerza en los últimos años, pero que se remonta a principios de la década de 1980 con una máquina de Coca-Cola en la Universidad Carnegie Mellon. Es seguro decir que Internet de las cosas tiene una historia de fondo tan rica como la de tu superhéroe favorito, solo que sin el trío de éxitos de taquilla y derivados televisivos mal calificados.

El Desafío de una Seguridad Efectiva de IoT

El mayor problema con la creación de nuevos dispositivos IoT es que se deben crear estos dispositivos a escala y al mismo tiempo permitir que los dispositivos se autentiquen de forma segura dentro de la nube, lo que hace increíblemente difícil diseñar una historia de arranque de identidad segura. Este problema se complica aún más debido a las limitaciones inherentes a los dispositivos de IoT: a diferencia de las computadoras más grandes y potentes, los dispositivos de IoT tienen una capacidad de procesamiento y un tamaño de almacenamiento bastante limitados.

Entonces, ¿cómo abordaron esto exactamente las empresas? No simplemente dejando la puerta abierta para que los piratas informáticos entren, sino colocando una hermosa fuente para atraerlos a aparecer. Lo que hicieron muchas empresas fue establecer un secreto compartido entre la nube y todos sus dispositivos IoT; todo lo que los piratas informáticos tenían que hacer era descifrar una simple contraseña y podrían controlar miles (o incluso millones) de dispositivos IoT. Todo debido a una mala planificación de seguridad. Para vergüenza.

Cómo Proteger los Dispositivos IoT

Definir el problema es genial, pero ¿qué podemos hacer al respecto? ¿Cómo podemos proteger de forma segura los dispositivos IoT? Bueno, los expertos de la industria recomiendan utilizar certificados criptográficos para controlar la autenticación entre dispositivos IoT y servicios en la nube. Si se administra correctamente, la autenticación de certificados permite a las organizaciones tener una autoridad segura que emite credenciales para sus dispositivos IoT, lo que permite la rotación de credenciales y al mismo tiempo brinda a las organizaciones la capacidad de revocar las credenciales comprometidas.

¿Qué Son los Certificados? ¿Cómo Funcionan los Certificados?

Antes de que podamos autenticar certificados correctamente, primero debemos comprender cómo funcionan los certificados. Los certificados pueden ser autofirmados o firmados por una autoridad confiable; al hacer que una autoridad confiable firme un certificado, solo necesitará monitorear las autoridades certificadoras (CA), en lugar de tener que registrar cada certificado individual con el proveedor de identidad, esto Es similar a cómo un oficial no tiene que saber su número de licencia de conducir, sino que ve que es emitido por una autoridad confiable y acepta su identidad como válida.

Cómo Iniciar un Nuevo Dispositivo IoT en Azure IoT Hub

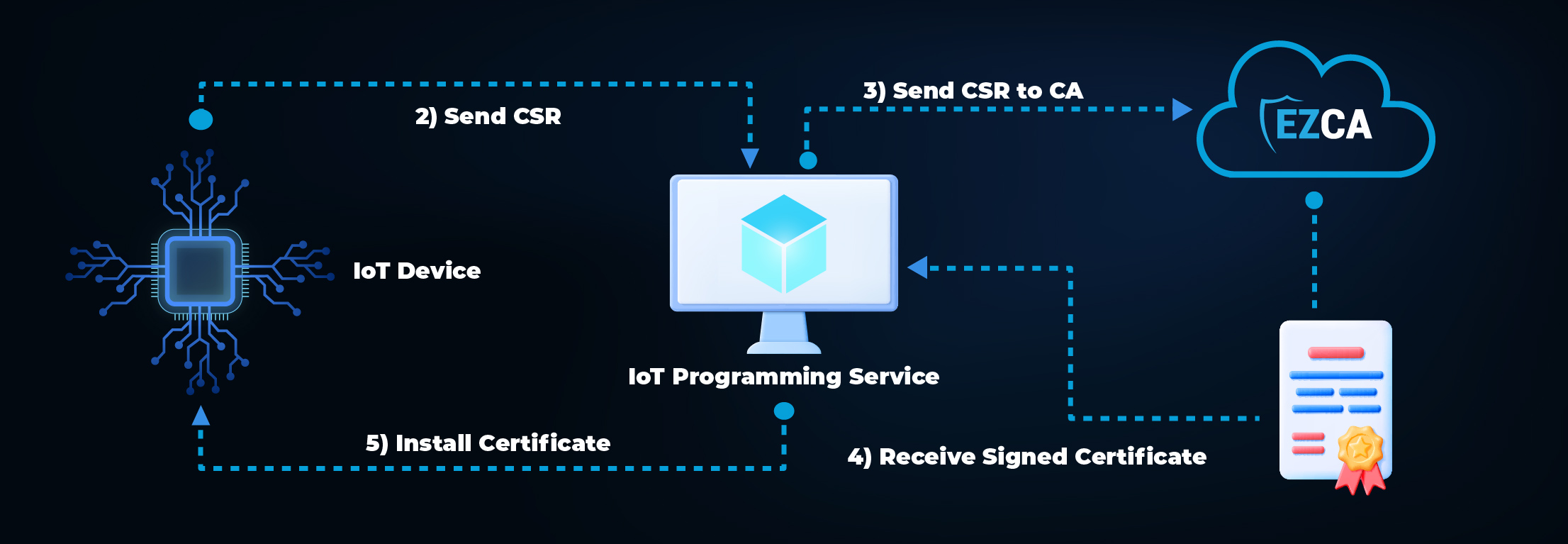

El mayor obstáculo al iniciar un nuevo dispositivo IoT es que los dispositivos necesitan una forma de autenticarse en la nube sin compartir una credencial común entre todos los dispositivos IoT. Como se mencionó anteriormente, la forma más sencilla de sortear este obstáculo es mediante el uso de certificados. Incluso creamos un código de muestra para aprovisionar automáticamente dispositivos IoT en Azure IoT con una CA confiable; sin embargo, este ejemplo de código no cubre cómo debería verse esto en la fábrica. Estos son los pasos para iniciar la identidad de un nuevo dispositivo IoT:

Cómo Crear un Certificado SSL de IoT en la Fábrica

Cómo Registrar y Conectar un Dispositivo IoT a Azure IoT Hub

Nota: No es necesario que la conexión a Azure se realice en fábrica; una vez que se carga el certificado, el dispositivo IoT puede usarlo para registrarse en Azure una vez que se vaya a usar el dispositivo IoT.

En última instancia, las vulnerabilidades de los dispositivos IoT se pueden mitigar con un diseño adecuado. Para obtener más información sobre cómo Keytos hace que la conexión a Azure IoT sea sencilla, consulte nuestra Integración de Azure IoT con un clic y programar una demostración hoy!