En Keytos, somos firmes defensores de la monitorización de registros de Transparencia de Certificados (CT) desde hace tiempo. Hemos escrito extensamente sobre qué son los registros CT y por qué son importantes, cuáles son las mejores herramientas de monitorización de registros CT y cómo ayudan a prevenir ataques como el intermediario. Teniendo en cuenta todo esto, ayer hubo noticias muy interesantes sobre cómo las últimas actualizaciones de los requisitos PCI DSS prácticamente exigen el uso de la monitorización CT si planea cumplir con los estándares.

Si no lo conoce, PCI DSS significa Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago. Se trata de un conjunto de estándares de seguridad diseñados para garantizar que todas las empresas que aceptan, procesan, almacenan o transmiten información de tarjetas de crédito mantengan un entorno seguro. En esencia, se trata de un estándar global destinado a reducir el fraude con tarjetas de crédito y proteger los datos del titular en el proceso de transacción digital. El estándar abarca una serie de requisitos, entre ellos, el mantenimiento de una red segura, la protección de los datos del titular, la gestión de vulnerabilidades, la implementación de sólidas medidas de control de acceso, la monitorización y las pruebas periódicas de las redes y el mantenimiento de una política de seguridad de la información. Estos requisitos tienen como objetivo proteger tanto a las empresas que gestionan la información de las tarjetas de pago como a los clientes cuyos datos se procesan. A continuación, se presenta la actualización más reciente…

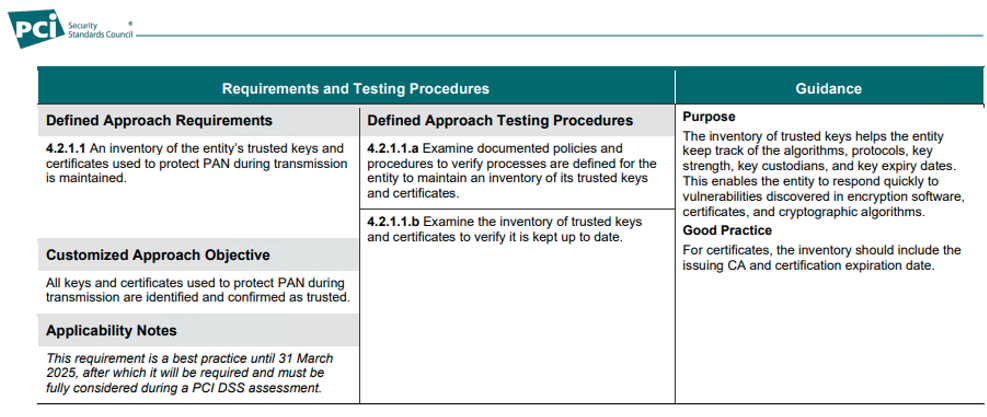

Los objetivos actuales descritos en el Requisito 4 existen desde hace tiempo, por una buena razón, y han sufrido algunos cambios y adiciones en la versión 4.0. El nuevo requisito en el que nos centraremos es el 4.2.1.1, que establece:

4.2.1.1. Se mantiene un inventario de las claves y certificados de confianza de la entidad utilizados para proteger el PAN durante la transmisión.

¿Qué significa esto realmente? Analicémoslo.

Inventario: Se refiere a una lista o registro completo.

Claves y certificados de confianza de la entidad: Son las herramientas y credenciales digitales que se utilizan para el cifrado. Las “claves” se utilizan para cifrar (codificar) y descifrar (descodificar) los datos, mientras que los “certificados” ayudan a verificar la identidad de las partes que intercambian la información.

Se utiliza para proteger el PAN durante la transmisión: PAN significa Número de Cuenta Principal (Número de Cuenta Principal), que es el número de su tarjeta de crédito. Las claves y los certificados se utilizan para proteger este número cuando se envía a través de redes, como Internet, para evitar el acceso no autorizado.

Se mantiene: Esto implica un esfuerzo continuo para mantener el inventario actualizado y preciso, garantizando que todas las herramientas y credenciales estén instaladas y contabilizadas para proteger los datos continuamente.

En resumen, este requisito garantiza que cualquier organización que gestione información de tarjetas de crédito mantenga una lista detallada y actualizada de todas las medidas de seguridad (como claves de cifrado y certificados digitales) que utiliza para proteger dicha información al enviarse por internet. Esto ayuda a prevenir el robo de datos o el fraude.

Absolutely, and here’s why. Imagine I’m processing payments through Keytos.io, and naturally, I use certificates and keys to encrypt this data in transit using TLS. It’s straightforward to track the new certificates I buy and the existing ones I hold, but what if there are certificates out there that I’m unaware of? Suppose someone within my organization bypasses our standard procedure and gets a certificate. That would go undetected in our inventory. Or what if an outsider somehow convinces a Certificate Authority to issue a certificate for Keytos.io in error? Again, that would skip our inventory check. Even simple human error could lead to a missing certificate.

The reality is that certificates can slip through the cracks in numerous ways, which is where Certificate Transparency Monitoring comes into play. This system ensures that if any publicly trusted certificate is issued for my domain, Keytos.io, it gets detected and logged. Certificate Transparency stands as the cornerstone of ensuring complete transparency and security in certificate management. And the best part? Setting it up is just a few clicks away.

Keytos’ EZMonitor is an easy-to-use tool that allows users to monitor all their domains and get full visibility into all the domains and subdomains for the organization. What sets it apart? It was built by ex-Microsoft Identity Engineers specifically to meet the needs of the modern workforce. Think of it as the Sherlock Holmes of SSL - always alert and on the lookout for potential threats, like Shadow CAs!