¿Qué es la Jerarquía de Autoridades de Certificación y Qué Jerarquía de CA Debo Utilizar?

El Mundo de la Jerarquía de Autoridades de Certificación

El mundo de la jerarquía y el diseño de CA es complejo, pero no tiene por qué serlo. La implementación de una jerarquía y un diseño de autoridad de certificación adecuados es clave para proteger la comunicación en toda su organización; Sin embargo, antes de echar un vistazo a la jerarquía de autoridades de certificación recomendada, primero es importante aclarar y definir qué es una autoridad de certificación.

¿Qué es una Autoridad Certificadora?

En criptografía, una autoridad de certificación/autoridad de certificación (CA) es, en pocas palabras, una entidad que emite certificados digitales. Ese certificado digital sirve para verificar que el sujeto del certificado específicamente nombrado realmente posee la clave privada relacionada, lo que permite a otras partes confiar con confianza en las firmas o afirmaciones hechas sobre la clave correspondiente. Una CA, entonces, actúa como un tercero confiable: tanto el sujeto (propietario) del certificado como la parte que confía en el certificado confían en ella.

¿Qué es la Jerarquía de CA?

La jerarquía de CA simplemente se refiere a la cantidad de niveles (o niveles) por cada autoridad de certificación. Determinar el número de niveles en una jerarquía de CA es fundamental para una planificación de PKI eficaz. Las tres opciones para elegir son Jerarquía única/de un nivel, Jerarquía de dos niveles y Jerarquía de tres niveles.

Jerarquía PKI Única/de un Nivel

Una jerarquía única/de un nivel consta de una CA singular que actúa como CA raíz y CA emisora. Para una revisión más detallada de este tipo de CA, consulte nuestro blog que describe la diferencia entre una CA raíz y una CA emisora, pero por ahora sólo sepa que una CA raíz es el ancla de confianza de toda la PKI. Una clave pública de CA raíz actúa como raíz de confianza para un certificado: cualquier aplicación, usuario o computadora que confíe en la CA raíz también confía en cualquier certificado emitido por la CA como resultado.

La jerarquía única/de un nivel no se recomienda para ningún escenario de producción debido al hecho de que, con esta jerarquía, un compromiso de una única CA significa un compromiso de toda la PKI. Por motivos de seguridad, las CA raíz y las CA emisoras suelen estar separadas, ya que normalmente resulta complicado distribuir rápidamente una nueva CA raíz para reemplazar una CA comprometida.

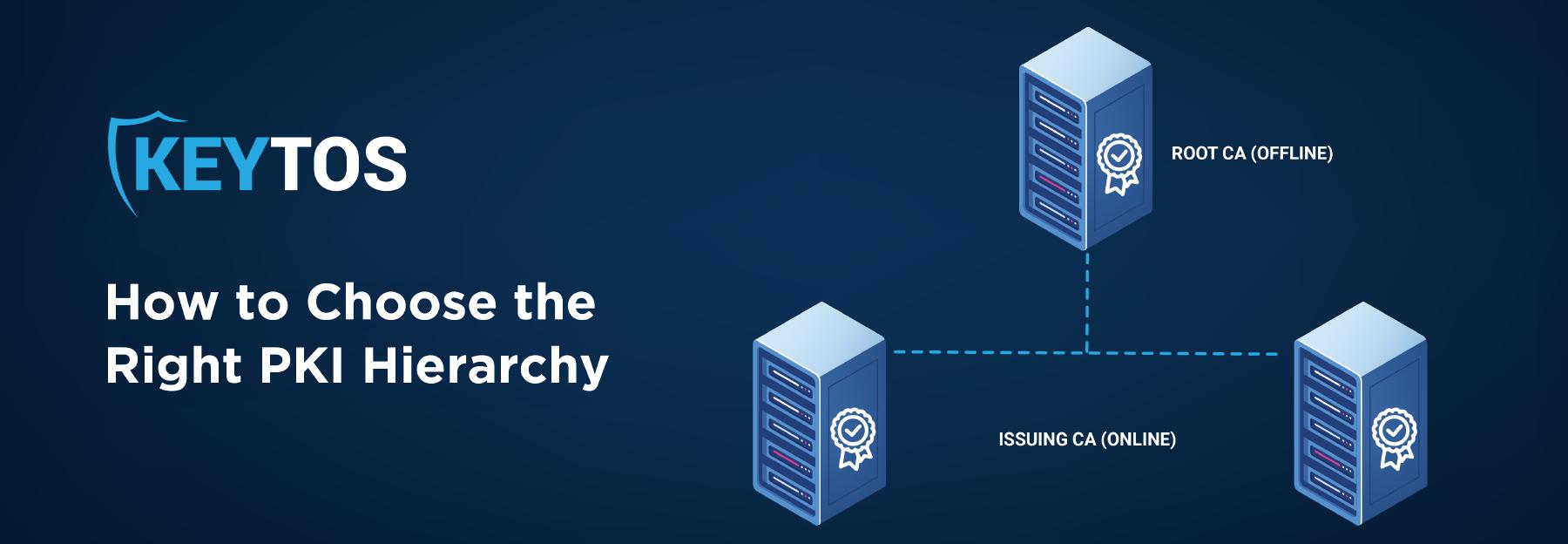

Jerarquía PKI de Dos Niveles (la Forma Recomendada)

Una jerarquía de dos niveles es el diseño que satisface las necesidades de la mayoría de las organizaciones. En una jerarquía de dos niveles, hay una CA raíz fuera de línea y una CA emisora subordinada en línea; existe un mayor nivel de seguridad ya que las funciones de la CA raíz y de la CA emisora están separadas, pero, lo que es más importante, la CA raíz está fuera de línea para proteger la clave privada de la CA raíz de un compromiso. La jerarquía de dos niveles también aumenta la escalabilidad y la flexibilidad porque puede haber múltiples CA emisoras subordinadas a la CA raíz, que es una de nuestras mejores prácticas de gestión de certificados destacadas. Esto permite a los administradores implementar CA en diferentes ubicaciones geográficas con diferentes niveles de seguridad, así como en diferentes alcances de CA (tarjeta inteligente, SCEP, etc.); sin embargo, esta seguridad adicional conlleva costos más altos. La capacidad de administración aumenta ya que la CA raíz debe conectarse manualmente para firmar las CRL. El costo de capital también aumenta, ya que se necesita un servidor o máquina virtual adicional y módulos de seguridad de hardware (HSM). A pesar del mayor costo, la jerarquía de dos niveles es el diseño recomendado para la mayoría de las soluciones PKI.

Jerarquía PKI de Tres Niveles

Una jerarquía de tres niveles agrega una CA de política adicional entre la CA raíz y las CA emisoras. Esta CA de política generalmente se utiliza para hacer cumplir las políticas de emisión para imponer límites de emisión a las CA emisoras. A menos que la organización esté ejecutando una infraestructura PKI muy grande que requiera múltiples equipos que administren diferentes CA emisoras, esta jerarquía no se recomienda ya que agrega complejidades adicionales e innecesarias. Un ejemplo de cuando se utiliza una jerarquía de tres niveles sería en el gobierno de EE. UU., donde tiene una CA raíz, pero también tiene diferentes ramas del gobierno; en ese ejemplo, querría tener una CA de política en el medio para que que, digamos, el DOD no puede emitir certificados de la CIA.

Comience con su Arquitectura PKI con Ayuda de Expertos

Si sigue estos consejos y recomendaciones, usted y su organización podrán tomar ventaja en el camino hacia una ciberseguridad eficaz.

El diseño y la gestión de CA pueden ser complicados, ¡por eso estamos aquí para ayudar! Consulte nuestra herramienta de gestión de certificados, EZCA o programe una evaluación de PKI gratuita con uno de nuestros expertos hoy! Además, para obtener más información sobre los fundamentos de PKI, no dude en consulte nuestra lista de reproducción de la serie PKI Basics en YouTube.