Microsoft Cloud PKI Para Intune Suite Está Muy por Debajo de las Expectativas de la Comunidad de Seguridad

Microsoft Cloud PKI no Cumple con las Expectativas

Después de años de prometer ofrecer una PKI en la nube nativa, la buena gente de Microsoft finalmente anunció su PKI en la nube para Intune! Noticias muy interesantes para la comunidad de Seguridad, ¿verdad? Bueno, resulta que no tanto.

“En febrero de 2024, Microsoft Cloud PKI estará disponible como parte de Microsoft Intune Suite. Para mayor flexibilidad, esta nueva solución también estará disponible como un complemento individual para las suscripciones de Microsoft que incluyen Intune…Cloud PKI como independiente El complemento costará $2 por usuario por mes… Aunque está disponible como un complemento separado para probar o comprar, esperamos que la mayoría de las organizaciones obtengan el mayor valor con la adopción de Intune Suite completo. La suite seguirá siendo de 10 dólares por usuario al mes.”

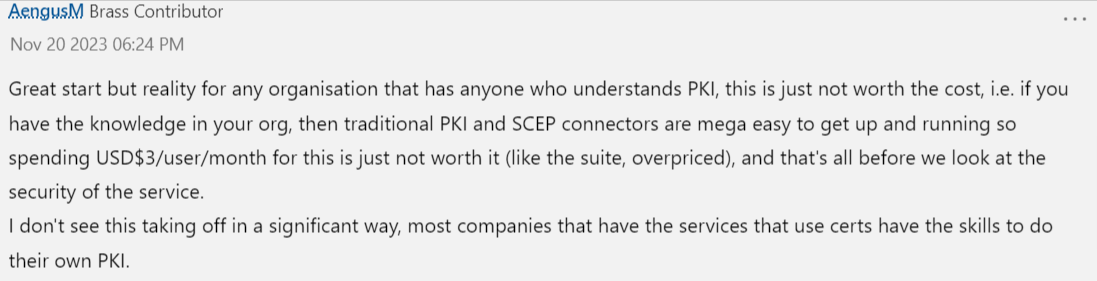

En el anuncio, Microsoft se jacta de cómo esta nueva herramienta ayudará a simplificar el proceso de creación de una PKI. Excelente en teoría, pero desafortunadamente, los usuarios parecen creer que es demasiado reparador y no justifica el costo. Esto es claramente evidente cuando te desplazas hacia abajo para echar un vistazo a la sección de comentarios de la página. Por ejemplo, una de las tomas más crueles…

Este comentario es una indicación bastante clara del sentimiento de toda la comunidad. Parece que es “demasiado poco”. Demasiado tarde." O, como diría mi madre, “Un día de retraso y un dólar menos”. Obviamente, existe una brecha significativa entre lo que ofrece esta nueva oferta y lo que los profesionales de la seguridad esperaban o realmente necesitaban para implementar PKI con éxito. Han estado esperando pacientemente este anuncio, ansiosos por ver qué habrá disponible. Desafortunadamente, al más puro estilo Microsoft, no han cumplido con las expectativas de la comunidad. En consecuencia, esto hace que la comunidad de seguridad piense que esta nueva oferta no es capaz de satisfacer sus necesidades.

¿Qué no es Compatible con la Nueva PKI de la Nube de Microsoft?

Parece que, si bien el nombre indica que se trata de la versión en la nube de ADCS de Microsoft, solo está dirigida a Intune. Comenzando con el precio, el precio está dirigido a licencias por usuario, este precio no se ampliará a certificados de servidor ni certificados de IoT. Como lo demuestran los comentarios en la página, a esta solución PKI parece faltarle algunas de las características clave que los usuarios esperaban. Echemos un vistazo más de cerca a algunas de las funciones que creemos que se perdieron.

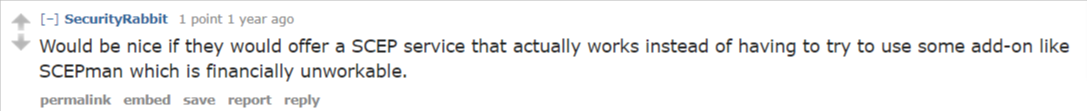

Microsoft Cloud CA no es Compatible con SCEP que no es Intune

En particular, el anuncio sólo habla de la emisión de certificados a través de Intune SCEP. La omisión clave aquí es que no hay ninguna indicación de que se admitan los certificados SCEP que no se administran a través de Intune, como los dispositivos de red. No es ideal. Desde la actualización del año pasado, los usuarios se han mostrado cautelosamente optimistas en cuanto a que esto se incluiría en la oferta. Un vistazo rápido a uno de los foros de discusión de Azure más destacados muestra que las capacidades de SCEP han sido una preocupación clave/un tema delicado durante bastante tiempo. hace algún tiempo.

OCSP

A medida que la autenticación basada en certificados continúa ganando popularidad, es de suma importancia garantizar que estos certificados sean válidos y confiables. Una de las formas más populares de monitorear y administrar certificados es el Protocolo de estado de certificados en línea (OCSP). A diferencia de métodos más tradicionales como CRL, OCSP fue diseñado específicamente para recuperar el estado de revocación de certificados individuales, lo que lo hace mucho más eficiente que su contraparte tradicional. Desafortunadamente, no está incluido en la nueva Cloud PKI de Microsoft. Gran fastidio.

Distribución de Certificados de Tarjetas Inteligentes

Realmente no estoy seguro de cómo no incluyeron soporte para tarjetas inteligentes en la oferta. En mi humilde opinión, esto parece ser una omisión atroz. Las tarjetas inteligentes han sido uno de los métodos de autenticación asociados con CBA más utilizados durante AÑOS. Los propios Microsoft agregaron soporte Azure CBA el año pasado, e incluso lo mencionan en este blog; sin embargo, esto es para certificados de factor único: no admiten la versión más segura de tarjetas inteligentes o YubiKeys de hecho.

ACME

El entorno de gestión automatizada de certificados, o como lo llaman los chicos populares, ACME, es un protocolo excepcionalmente útil diseñado para automatizar la interacción la emisión de certificados para servidores web. Básicamente, permite la implementación y automatización automatizadas de certificados en servidores web. La principal motivación detrás de aprovechar ACME es simplificar el proceso de obtención, renovación y gestión de certificados SSL/TLS. Antes de ACME, la obtención y gestión de estos certificados requería pasos manuales que podían ser un dolor de cabeza, especialmente para implementaciones a gran escala o en casos donde hay certificados que caducan con frecuencia. En pocas palabras, ACME ha ahorrado a las comunidades de Ingeniería y Desarrollo de Seguridad innumerables tiempo y dolores de cabeza, [tener soporte ACME en una CA privada](/blog/autoridad-de-certificacion/como-crear-un-pki-interno-con-acme .html) es imprescindible hoy en día.

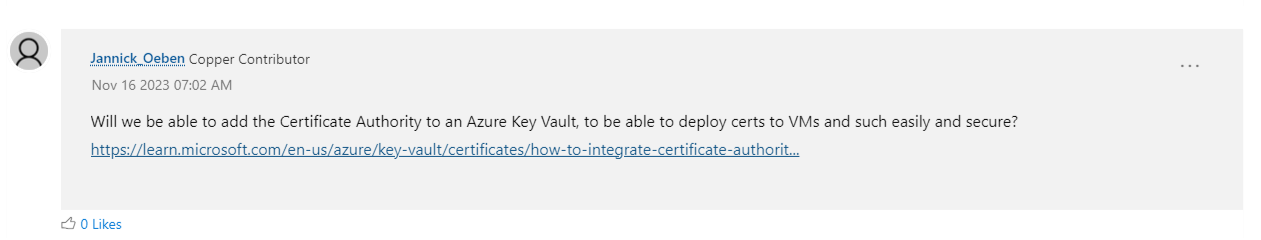

Rotación de Certificados de Azure Key Vault

Una de las mejores características de Azure es Azure Key Vault, que le permite administrar de forma segura sus certificados y servicios e incluso enviarlos a su Máquinas virtuales de Azure. AKV ha admitido la rotación automatizada de certificados para DigiCert durante más de 5 años, añadiendo una Una funcionalidad similar para certificados privados haría que esta nueva nube sea una excelente opción. (vea el vídeo a continuación sobre lo excelente que podría haber sido la experiencia de un certificado Azure Key Vault)

Integración de Azure IoT Hub

Después de Intune, el mayor uso de los certificados en Azure es Azure IoT Hub; se emiten y utilizan millones de certificados para la autenticación con nuestra Azure IoT Hub CA desde el punto de vista empresarial, tener una CA privada que admita dispositivos IoT podría ayudar a desbloquear miles de millones de dólares de ingresos en otros servicios en la nube como Datalake, IoT Central, etc.

¿Qué Significa Esto para la Comunidad de Seguridad?

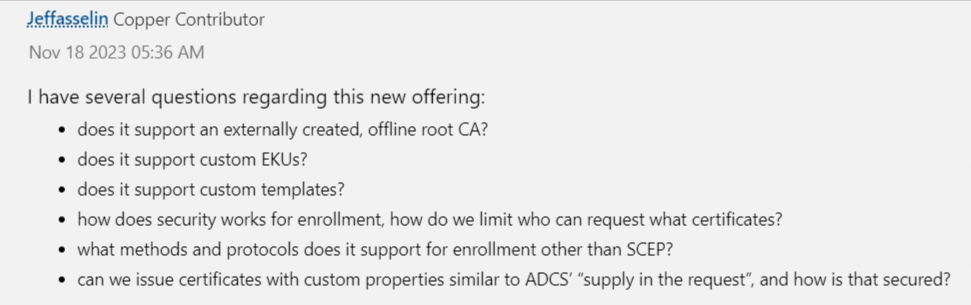

Lo primero es lo primero: quieren respuestas, directamente de Microsoft, sobre la funcionalidad y el soporte de la nueva PKI en la nube. Otro vistazo a la sección de comentarios del anuncio indica que la comunidad quiere más detalles sobre la oferta. De hecho, un usuario tiene “varias preguntas”, lo que parece ser una forma pasivo-agresiva de señalar las deficiencias de la PKI.

La reacción instintiva inicial ha sido entusiasmo por el anuncio con una mezcla de decepción, la gente ha estado admirando a Microsoft como el líder mundial de PKI, sin embargo, en los últimos años se han quedado atrás por otras tecnologías como EZCA que cumplen con los requisitos de PKI del cliente para Azure. La comunidad de seguridad merece una solución más sólida y estamos decepcionados por la falta de funcionalidad disponible con esta nueva PKI en la nube. Los ingenieros comenzarán a utilizar soluciones PKI más avanzadas y sofisticadas como EZCA de Keytos, la primera autoridad de certificación nativa de Azure.