¿Qué es KB5014754 y Por Qué Provocará su Próxima Interrupción?

¿Qué es KB5014754?

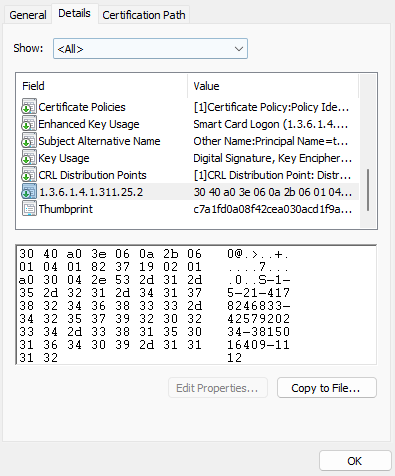

KB5014754 es un parche de seguridad de Microsoft que se lanzó en junio de 2022 para corregir los errores CVE-2022-26923 y CVE-2022-26931. Estos errores aprovecharon la forma en que los certificados coinciden en el directorio activo mediante el uso del nombre descriptivo de la cuenta. Dado que se ignoraba el $ de las cuentas de computadora, los atacantes podían elevar los privilegios creando cuentas de usuario y cuentas de máquina que coincidieran con su nombre descriptivo para hacerse pasar por la cuenta privilegiada. Para mitigar esto, Microsoft agregó una extensión adicional (1.3.6.1.4.1.311.25.2) a los certificados que tienen el SID único de la cuenta, creando una mejor asignación a la cuenta a la que está destinado.

Fechas Importantes

-

Junio de 2022: Microsoft lanzó la actualización de seguridad KB5014754 para abordar una vulnerabilidad de elevación de privilegios que puede ocurrir cuando el Centro de Distribución Kerberos (KDC) atiende una solicitud de autenticación basada en certificado. Una vez que se aplica esto, los nuevos certificados cuya información del certificado se completa desde AD (Active Directory) tendrán automáticamente la nueva asignación segura.

-

11 de abril de 2023: Después de este parche, los siguientes eventos comenzarán a mostrarse para los certificados no conformes:

- - Sin mapeo sólido (ID de evento 39) El certificado no se ha asignado explícitamente a una cuenta de dominio y el certificado no incluía la nueva extensión SID.

- - El certificado es anterior a la cuenta (ID de evento 40) Se emitió un certificado antes de que el usuario existiera en Active Directory y no se pudo encontrar ninguna asignación explícita.

- - El SID del usuario no coincide con el certificado (ID de evento 41) Un certificado contiene la nueva extensión SID, pero no coincide con el SID de la cuenta de usuario correspondiente.

- 14 de noviembre de 2023 (esto ahora se pospuso hasta 2024): el modo de aplicación total comenzará en esta fecha o más tarde. En este modo, si un certificado no cumple con los criterios de asignación sólidos (seguros), se denegará la autenticación.

Cómo Prepararse para un Mapeo Sólido del Certificado AD

Lo primero que debe hacer para prepararse para la asignación sólida del certificado AD es asegurarse de que todos sus servidores Windows tengan los parches de seguridad más recientes. Luego, debe obtener visibilidad de todos los certificados de dominio para asegurarse de que no haya certificados que se vean afectados por este parche.

La forma más sencilla de encontrar certificados que dejarán de funcionar una vez que se aplique la nueva asignación es configurar nuevas alertas para encontrar eventos con ID: 39, 40, 41. Si bien esto encontrará los certificados que están actualmente en uso, si lo hace No ver estos ID de eventos no significa que su dominio no tendrá problemas una vez que esto se aplique. En entornos AD complejos, hay muchos certificados que no se utilizan a diario y estos eventos no los detectarían al escanear los registros. Le recomendamos revisar todos los certificados de dominio y asegurarse de que todos los certificados emitidos a una cuenta AD (ya sea de computadora o humana) estén rotados y tengan la nueva asignación. Si su entorno es pequeño, esta puede ser una tarea dolorosa, pero es manejable y vital para un proceso de mapeo fluido; sin embargo, si su entorno está a una escala en la que hacerlo manualmente no es factible o rentable, recomendamos utilizar una herramienta de escaneo de certificados SSL como EZMonitor para escanee rápidamente todas sus redes y asegúrese de que no se pase por alto ningún certificado.

No Todos los Certificados se Actualizarán Automáticamente

Si bien anteriormente dijimos que ADCS agregará automáticamente esta nueva extensión a los nuevos certificados que se emitan, mencionamos que solo la agregará a los certificados que completen la información del certificado de AD, por lo que cualquier certificado que incluya la información del usuario se pasa en la solicitud. (es decir, certificados de Intune y otros certificados emitidos por terceros) no tendrán esta extensión y empezarán a fallar. Es importante consultar con su proveedor externo para asegurarse de que agreguen esta extensión a los certificados nuevos y roten automáticamente los certificados heredados. Para usuarios que utilizan EZCA para certificados SCEP de Intune o EZCA + EZCMS para autenticación sin contraseña, todos los certificados nuevos se emitirán con esta extensión y recibirás alertas para rotar los certificados que no cumplan con este nuevo requisito.

Automatice la Gestión de Certificados SSL para Prevenir Futuras Emergencias

Si bien eventos como éste, en los que hay que encontrar todos los certificados y rotar los afectados, son raros, ocurren cada pocos años y debemos estar preparados para ellos. Dado que el uso de certificados aumenta exponencialmente, debemos utilizar herramientas para automatizar el descubrimiento y la gestión de certificados. Herramientas como EZMonitor, la mejor herramienta de monitoreo SSL para Azure están disponibles para usted y su organización para ayudarlo a realizar el intimidante proceso de monitoreo de certificados SSL y evitar verse afectado por parches como KB5014754.