Credenciales Resistentes a Phishing para Azure y AD: Más Económicas y Seguras Que la Autenticación Basada en Contraseña

Credenciales resistentes al phishing para Azure y AD: más económicas y seguras que la autenticación basada en contraseña

El phishing ha aumentado un 47% el año pasado; Dado que más del 90% de las empresas informaron haber sido objeto de un ataque de phishing en el último año, las organizaciones ya no pueden depender únicamente de la educación y los filtros de spam para prevenir ataques. Con el crecimiento de los ataques de phishing y con la falta de respuesta de las organizaciones para eliminar las entradas DNS pendientes, incluso los usuarios mejor capacitados y el spam Los filtros seguramente serán engañados por uno de estos ataques avanzados. ¿La solución? Credenciales no phishing.

¿Qué son las credenciales resistentes al phishing?

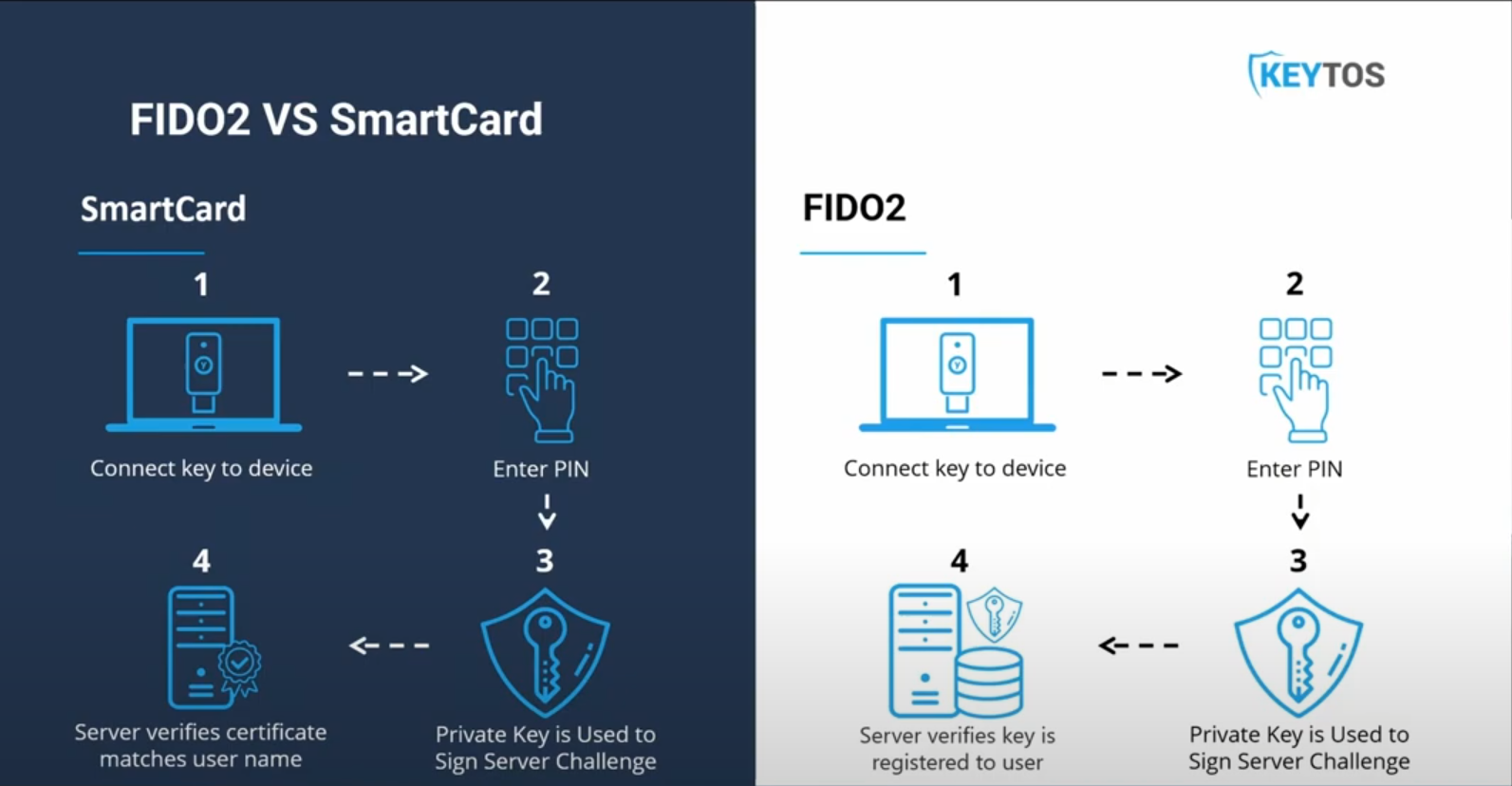

Las credenciales resistentes al phishing, o MFA resistente al phishing, son un nuevo mandato para usar credenciales que los atacantes no pueden ser phishing. Estas credenciales están compuestas de claves criptográficas asimétricas y este diseño permite la autenticación sin compartir la clave privada, evitando así que un atacante robe el secreto. Actualmente sólo existen dos tipos de credenciales no phishing: FIDO2 y autenticación con tarjeta inteligente (PIV), que funcionan de manera similar; la diferencia es cómo se valida la clave.

Cómo funciona la autenticación con tarjeta inteligente

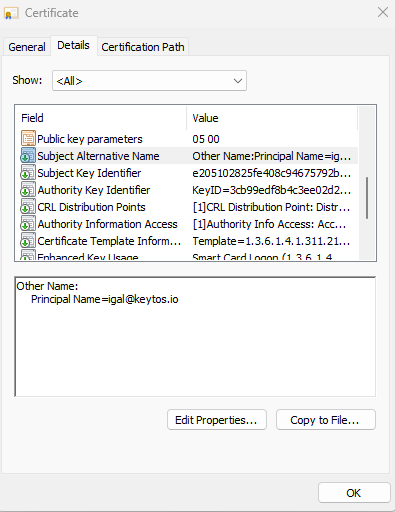

La autenticación con tarjeta inteligente es el método de autenticación antiphishing más antiguo y más utilizado y se basa en la autenticación basada en el certificado X509. Cuando se crea una tarjeta inteligente, se crea un certificado criptográfico y se agrega a una tarjeta inteligente o token de hardware (YubiKeys y otros tokens de hardware admiten el estándar PIV), y este certificado contiene la información del usuario, como el nombre de usuario y, después de KB5014754, también contiene el ID del usuario. Esta confianza de certificado, basada en la autoridad certificadora (CA) que emite el certificado, permite a las organizaciones aceptar la autenticación de los usuarios sin la necesidad de registrar cada credencial con cada parte. En cambio, al autenticar a un usuario, el servicio verifica que el certificado sea emitido por una autoridad confiable y valida la información del usuario. Esto es como en el mundo real validamos que una licencia de conducir es emitida por el gobierno y, por lo tanto, confiamos en que la persona que muestra la identificación es quien dice ser.

Cómo funciona la autenticación FIDO2

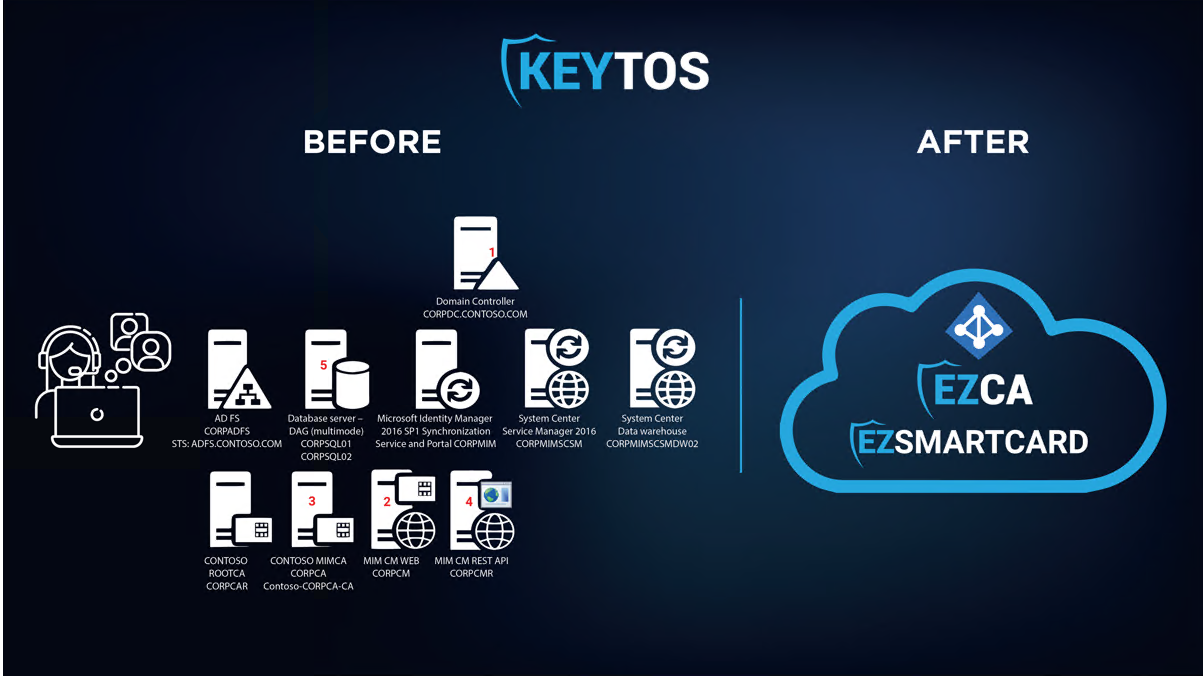

La autenticación FIDO2 es la simplificación de la autenticación con tarjeta inteligente. Antes de autoridades de certificación basadas en la nube fáciles de usar como EZCA, nuestra Autoridad de certificación basada en Azure, ejecutando una PKI segura y toda la infraestructura necesaria para Crear tarjetas inteligentes era demasiado complejo y sólo las grandes organizaciones y los gobiernos podían permitirse el lujo de tener autenticación con tarjetas inteligentes. Para ayudar a las organizaciones a proteger su infraestructura contra el aumento de los ataques de phishing, la alianza FIDO se unió para implementar un protocolo que facilitó a todos el uso de credenciales no phishing: la solución fue FIDO2. En el fondo, todavía utiliza la misma autenticación criptográfica que hace que la autenticación con tarjeta inteligente sea tan segura, pero en lugar de necesitar que cada organización ejecute su propia PKI, optaron por asignar el número de serie de la clave pública al usuario. Si bien esto simplificó los requisitos de infraestructura, se comprometió cierta gestión centralizada, como la revocación central, para hacerla más accesible para todos.

Diferencia entre FIDO2 y autenticación con tarjeta inteligente

Como puede ver, FIDO2 y la autenticación con tarjeta inteligente dependen de la misma tecnología criptográfica; la principal diferencia es que la autenticación con tarjeta inteligente utiliza certificados X509 para la validación y la gestión central de la validez de las claves, mientras que FIDO2 se creó para eliminar la necesidad de gestionar una infraestructura PKI y, en su lugar, registra los números de serie de las claves y los asigna al usuario. Si bien FIDO2 simplifica el proceso de incorporación al eliminar la necesidad de infraestructura adicional, complica el proceso de revocación ya que la clave debe eliminarse de todos los servicios en los que se haya registrado. Si bien pueden parecer complicadas, ambas tecnologías se pueden implementar fácilmente con un CMS (Sistema de gestión de credenciales) moderno que maneja automáticamente el aprovisionamiento y deprovisionamiento de claves como además de permitir la incorporación de autoservicio para empleados remotos.

Conceptos erróneos sobre las credenciales resistentes phishing

Muchas organizaciones tienen miedo de implementar credenciales antiphishing debido a algunos conceptos erróneos causados por información errónea o desactualizada. Las tres razones principales por las que escuchamos por qué la gente tiene miedo de implementar esta tecnología son: 1) “es difícil de usar”, 2) “es demasiado cara” y 3) “ya tenemos MFA y es lo mismo”. Analicémoslo a continuación y hablemos de cómo esto no es cierto.

1. Las credenciales resistentes al phishing son difíciles de usar

Si bien es una experiencia de inicio de sesión diferente a la que los usuarios están acostumbrados, una vez que entienden cómo funciona, los estudios muestran que las credenciales no phishing tienen inicios de sesión 4 veces más rápidos que otros métodos de MFA. Si lo pensamos bien, esto simplemente tiene sentido. La MFA normal requiere que ingrese su contraseña, luego envíe una notificación a otro dispositivo u obtenga un código de un dispositivo diferente e ingrese esa información, en comparación con las credenciales no phishing, todo lo que necesita hacer es conectar el token e ingresar su PIN. Esto no sólo es más rápido, sino que también elimina la necesidad de recordar contraseñas largas y complejas.

2. Las credenciales resistentes al phishing son caras

Uno de los principales obstáculos a las credenciales no phishing es el costo inicial. Las claves de hardware cuestan alrededor de 40 dólares por clave, y luego está el costo del CMS, que suele rondar entre 2 y 4 dólares por usuario al mes; sin embargo, las organizaciones actualmente pagan 3 veces más en pérdida de productividad debido al restablecimiento de contraseñas. Foresters estima que el costo de cada restablecimiento de contraseña es de $75 y las organizaciones tienen rotaciones de contraseñas trimestrales (esto sin contar las contraseñas olvidadas que requieren más tiempo y dinero ya que deben participar los servicios de asistencia técnica), por lo que el costo de usar contraseñas por usuario es de $300 por año. Crear credenciales no suplantables demuestra ser no solo más seguro sino también una alternativa más económica a otros métodos MFA.

3. Las credenciales resistentes al phishing son tan seguras como otros métodos MFA

El mayor mito de seguridad es que todos los métodos de autenticación multifactor son iguales. Si bien las aplicaciones Authenticator son mucho más seguras que la autenticación basada en SMS, siguen siendo vulnerables a ataques de phishing y vishing. Vea el vídeo a continuación sobre cómo las credenciales no phishing pueden detener ataques que la MFA normal no puede detener.

Implementar credenciales resistentes al phishing con Azure AD

Como se mencionó anteriormente, implementar la autenticación sin contraseña es más fácil de lo que piensas. Mire el video a continuación donde nuestro CEO habla con un experto en identidades de Microsoft sobre cómo es hora de dejar de usar contraseñas con Keytos y Microsoft. Cuando esté listo para implementar credenciales antiphishing, programe una llamada gratuita con nuestros expertos en identidad hoy.