¿Es FIDO2 para AD local la forma correcta de no utilizar contraseñas?

FIDO2 para Active Directory. ¿Es la Forma Correcta de No Tener Contraseñas?

La creciente demanda de autenticación segura y sin contraseña ha llevado a FIDO2 (Fast Identity Online 2) a la vanguardia de la industria de la ciberseguridad. A medida que las empresas continúan adoptando entornos de trabajo híbridos, existe una creciente necesidad de encontrar soluciones que se integren perfectamente con los sistemas locales y basados en la nube. En esta publicación de blog, analizaremos cómo se puede implementar FIDO2 para Active Directory (AD) local y cómo se pueden usar certificados PIV para complementar FIDO2 para versiones heredadas.

Cómo Utilizar FIDO2 para Active Directory

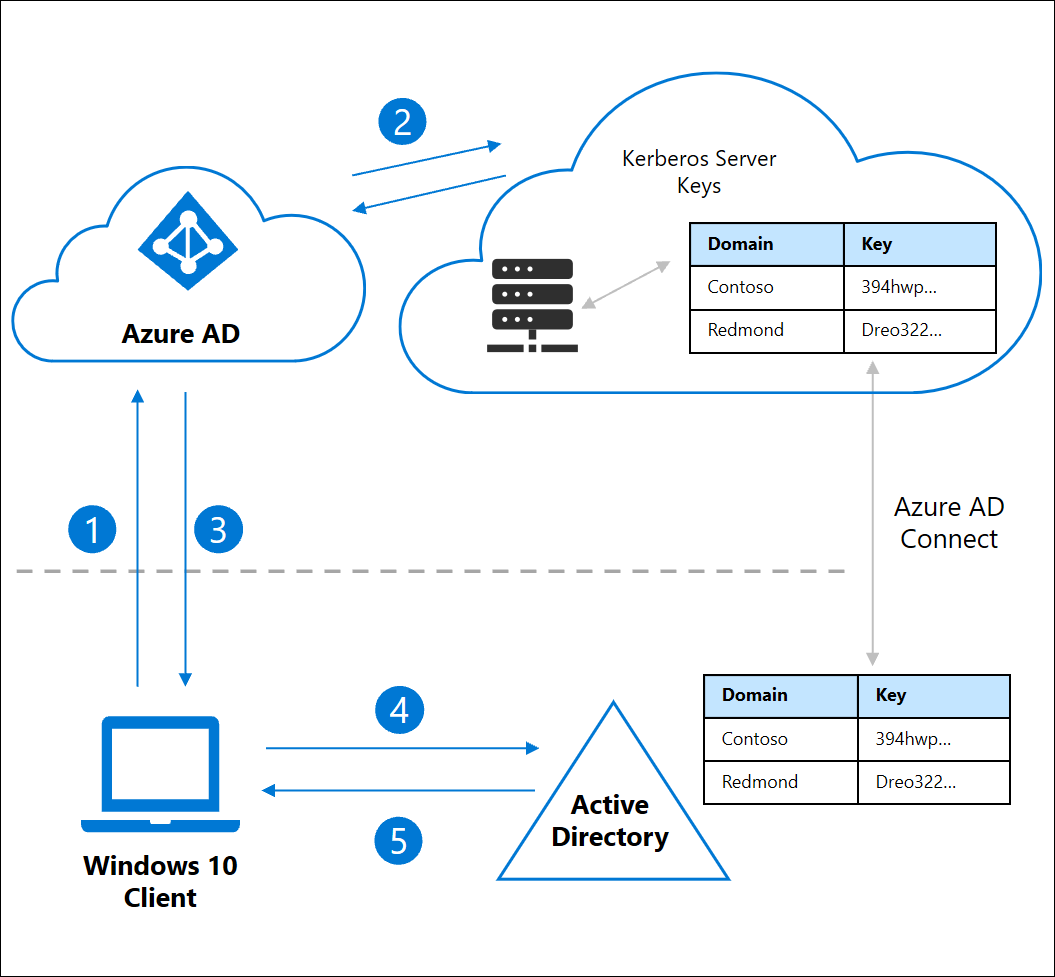

La popularidad de FIDO2 debido a su seguridad y facilidad de uso lo ha convertido en una opción popular para muchas organizaciones (con estimaciones de que el 60% de las organizaciones comenzarán su viaje sin contraseñas en 2023). Esto ha hecho que Microsoft cree conectores para que FIDO2 funcione localmente. ¿Cómo funciona? Los SSO de usuario en Azure AD y Azure AD emiten un token Kerberos para que lo acepten las aplicaciones heredadas. Para configurar Azure AD como servidor Kerberos, siga esta guía.

Nota: Debe usar Azure AD Connect ya que Azure AD Connect Cloud Sync no sincroniza objetos del dispositivo.

Uso de PIV para Complementar FIDO2

Como se mencionó anteriormente, FIDO2 se creó para la nube y, si bien puede usar Azure AD como servidor Kerberos y cerrar la brecha con FIDO2 en las instalaciones, no es un comportamiento nativo para la autenticación de AD, al mismo tiempo que agrega una dependencia externa (Azure AD) para operaciones en las instalaciones. La autenticación PIV/Smartcard ha sido parte de la autenticación AD desde principios de este siglo y lo mejor de todo es que funcionan de manera muy similar a FIDO2, la única diferencia entre ambas es la infraestructura detrás de la emisión de las tarjetas, pero gracias a herramientas modernas, esta infraestructura se ofrece como oferta SaaS. Vea nuestro seminario web a continuación sobre la diferencia entre FIDO2 y la autenticación basada en certificados.

Tarjetas Inteligentes en la Nube

Los requisitos de cumplimiento gubernamental aún requieren tarjetas inteligentes para las agencias gubernamentales y sus contratistas. Para resolver este problema, Microsoft también creó un conector que le permite usar tarjetas inteligentes en Azure sin la necesidad de implementar todos los servicios AD locales, como: controladores de dominio, ADFS. servidores, Autoridades de Certificación, Servidores CRL (Lista de Revocación de Certificados), etc. Esta solución es Azure CBA, aprenda a implementar Azure CBA.

Lo Mejor de Ambos Mundos

Como puede ver, Microsoft ha creado puentes para que la autenticación con tarjeta inteligente se use en la nube y para que FIDO2 se use localmente, pero son solo eso, puentes que no le brindarán la mejor experiencia en el otro entorno. Para tener la mejor experiencia de usuario y compatibilidad para la autenticación antigua y moderna, la respuesta es tener habilitadas tanto la autenticación FIDO2 como la de tarjeta inteligente en su organización, aunque esto puede parecer mucho trabajo, gracias al trabajo que han realizado Microsoft, Yubico y Keytos. hecho en conjunto, lograr esto es perfecto para el usuario y el administrador de TI, ya que cuando se registra una YubiKey usando EZCMS, la misma clave contendrá tanto una clave FIDO2 como un certificado de tarjeta inteligente, brindando al usuario la mejor experiencia de usuario para ambos escenarios sin que el usuario sepa si está utilizando un certificado de tarjeta inteligente o una clave FIDO2, todo lo que el usuario necesita saber es que su Yubikey es la herramienta que utiliza para la autenticación sin contraseña.

Cómo Comenzar con FIDO2 y la Autenticación con Smartcard

Si bien esta publicación fue en su mayor parte teórica, comenzar con FIDO2 y la autenticación con tarjeta inteligente es fácil, todo lo que necesita es Yubikey y una suscripción a Azure. ¡Sigue esta guía para emitir tu primera FIDO2 y SmartCard Yubikey en menos de una hora!