FIDO2 vs Autenticación con Smartcard

¿Cuál es la diferencia entre FIDO2 y la autenticación con tarjeta inteligente?

En el mundo digital actual, la autenticación segura es más importante que nunca. Con el aumento de las amenazas en línea y los ciberataques, las organizaciones deben asegurarse de que sus sistemas y datos estén protegidos contra el acceso no autorizado. Para ello, suelen utilizar métodos de autenticación como contraseñas, autenticación de dos factores (2FA) o autenticación biométrica; sin embargo, estos métodos pueden tener sus propios inconvenientes, como la necesidad de hardware adicional o la posibilidad de que los usuarios olviden o pierdan sus credenciales.

Una solución a este problema es el uso de FIDO2 y la autenticación con tarjeta inteligente. Estos métodos se consideran credenciales antiphishing, ya que proporcionan una autenticación segura y sólida sin necesidad de contraseñas, lo que hace imposible que un usuario revele sus credenciales sin querer. En este artículo, explicaremos la diferencia entre FIDO2 y la autenticación con tarjeta inteligente y discutiremos los beneficios y posibles inconvenientes de cada una.

¿Qué es la autenticación con tarjeta inteligente?

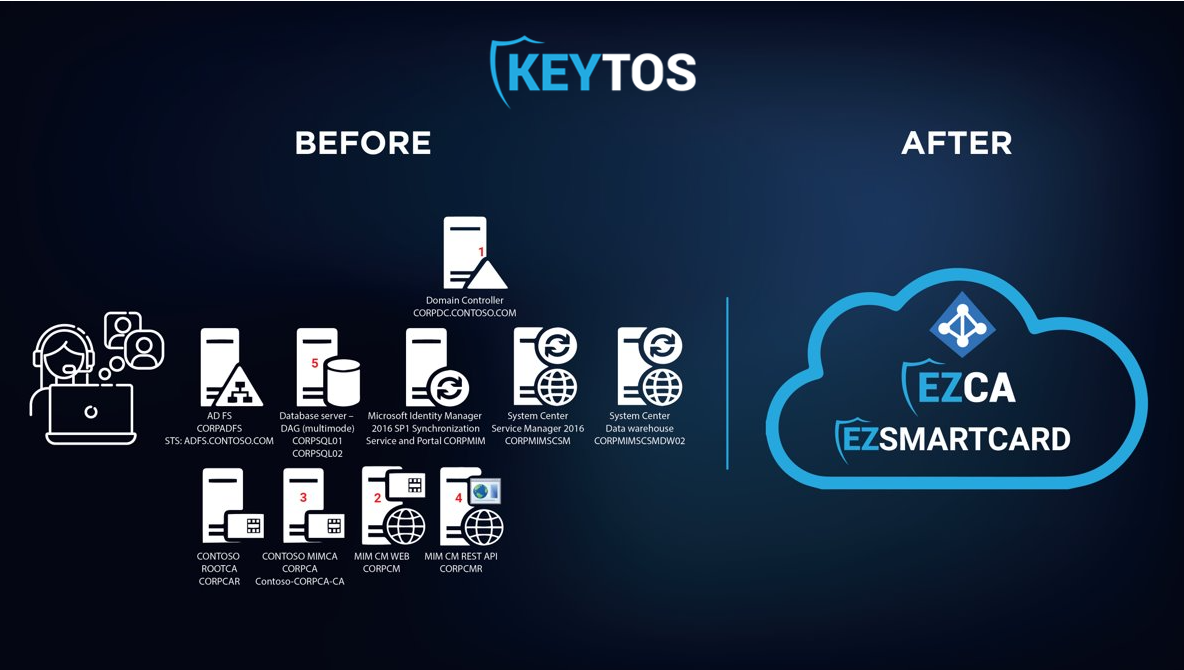

La autenticación con tarjeta inteligente es el primer método de autenticación sin contraseña jamás creado, se basa en certificados X509 y ha sido utilizado por gobiernos de todo el mundo durante más de dos décadas. La autenticación con tarjeta inteligente es el método de autenticación más seguro disponible en la actualidad; sin embargo, también es el más complejo de implementar y gestionar. En el pasado, se requerían sellos con más de 10 servidores para una solución sencilla de autenticación de tarjetas inteligentes. Para resolver esta complejidad, la alianza FIDO ideó FIDO2.

¿Qué es FIDO2?

FIDO2 es un nuevo estándar de autenticación creado por FIDO Alliance. Se basa en criptografía de clave pública y proporciona una autenticación sólida sin necesidad de contraseñas. FIDO2 es una solución mucho más simple que la autenticación con tarjeta inteligente, ya que no requiere toda la infraestructura que requiere la autenticación con tarjeta inteligente, ya que en lugar de usar certificados X509, el proveedor de la nube registra la identificación de clave específica de la clave pública del token de hardware y realiza una autenticación basada en clave.

Azure CBA facilita la autenticación de tarjetas inteligentes

Durante la orden ejecutiva 14028 de EE. UU., el gobierno consideró que, si bien FIDO2 es bueno para la mayoría de los escenarios, no cumplía con los requisitos de seguridad más altos del gobierno debido a su administración de claves descentralizada (en lugar de revocar un certificado, la clave debe eliminarse de todos proveedores que aceptan esa clave), por lo que recomendaron el uso de autenticación con tarjeta inteligente para los escenarios de mayor seguridad. Esto obligó a los proveedores de la nube a mejorar la facilidad de implementación de la autenticación con tarjeta inteligente, y ahora la autenticación con tarjeta inteligente es más fácil que nunca de implementar.

Autenticación con tarjeta inteligente frente a FIDO2 ¿Cuál es mejor?

Si está utilizando Azure, es posible que se sienta inclinado a utilizar FIDO2, ya que es el método de autenticación sin contraseña más popular; sin embargo, como hablamos en el artículo sobre FIDO2 para AD local, FIDO2 no es compatible con todos los sistemas heredados. Nuestra recomendación es obtener un token de hardware como las claves de la serie Yubikey 5 que admitan tanto FIDO2 como la autenticación con tarjeta inteligente; de esta manera puede usar FIDO2 para la mayoría de los escenarios y la autenticación con tarjeta inteligente para los escenarios en los que FIDO2 no es compatible. Por suerte para ti, hemos creado una guía paso a paso sobre cómo implementar la autenticación con tarjeta inteligente en Azure para poder habilitar la incorporación de credenciales y tarjetas inteligentes FIDO2 de forma transparente para el usuario mediante el uso de un CMS sin contraseña basado en Azure que permita configurar la autenticación sin contraseña líder en la industria sin ningún infraestructura adicional.

¿Listo para no tener contraseña?

Sin contraseña no sólo es más seguro sino también más fácil para los usuarios. Mire el seminario web a continuación donde hablamos con Microsoft sobre cómo puede no usar contraseñas con Azure y EZCMS.