¿Se Considera MFA la Autenticación de Certificados?

¿Se Considera MFA la Autenticación de Certificados?

¿Está intentando proteger su organización con credenciales resistentes al phishing pero todas las opciones le confunden? ¡Has venido al lugar correcto! En esta publicación, explicaré si la autenticación basada en certificados se considera MFA, así como los diferentes tipos de credenciales resistentes al phishing que puede configurar en Entra ID.

¿Qué es la autenticación multifactor (MFA)?

La autenticación multifactor (MFA) es cualquier tipo de autenticación que depende de al menos dos tipos diferentes de factores para autenticar a un usuario. Esto protege contra ataques en los que el atacante compromete un factor pero no otros factores.

Pero ¿qué queremos decir con factores? Los factores de autenticación (todos ellos, certificado, contraseña, huella digital, etc.) se pueden resumir en dos tres tipos: algo que usted sabe (por ejemplo, una contraseña o un PIN), algo que tiene (por ejemplo, una YubiKey, una tarjeta inteligente , teléfono o PC) y algo que usted es (por ejemplo, huella digital, identificación facial, escaneo de iris, etc.). Entonces, en pocas palabras, la autenticación multifactor requiere dos de las tres formas de autenticación.

¿La autenticación de certificados es autenticación multifactor?

Ahora, a la pregunta de si la autenticación de certificados es multifactorial, la respuesta (como ocurre con todo en ciberseguridad) es: depende. Si bien la autenticación basada en certificados es una de las formas más seguras de autenticarse debido a la dependencia de claves criptográficas difíciles de usar con fuerza bruta, la forma en que se protege la clave privada es lo que en última instancia define si CBA es MFA. Volviendo a los factores de autenticación de MFA, el certificado cuenta como algo que usted tiene (el lugar donde está almacenado el certificado; por ejemplo, la YubiKey, la computadora si la está presionando usando Intune SCEP, u otro MDM o usando Windows Hello For Business), si el certificado está protegido por otro factor como un PIN (algo que usted sepa), o un factor biométrico como una huella digital o Face ID (algo que eres), entonces se considera MFA. Por otro lado, si solo puede utilizar el certificado de, por ejemplo, el almacén de certificados de Windows, entonces se considera de factor único.

¿Por qué Entra CBA tiene autenticación de factor único y multifactor?

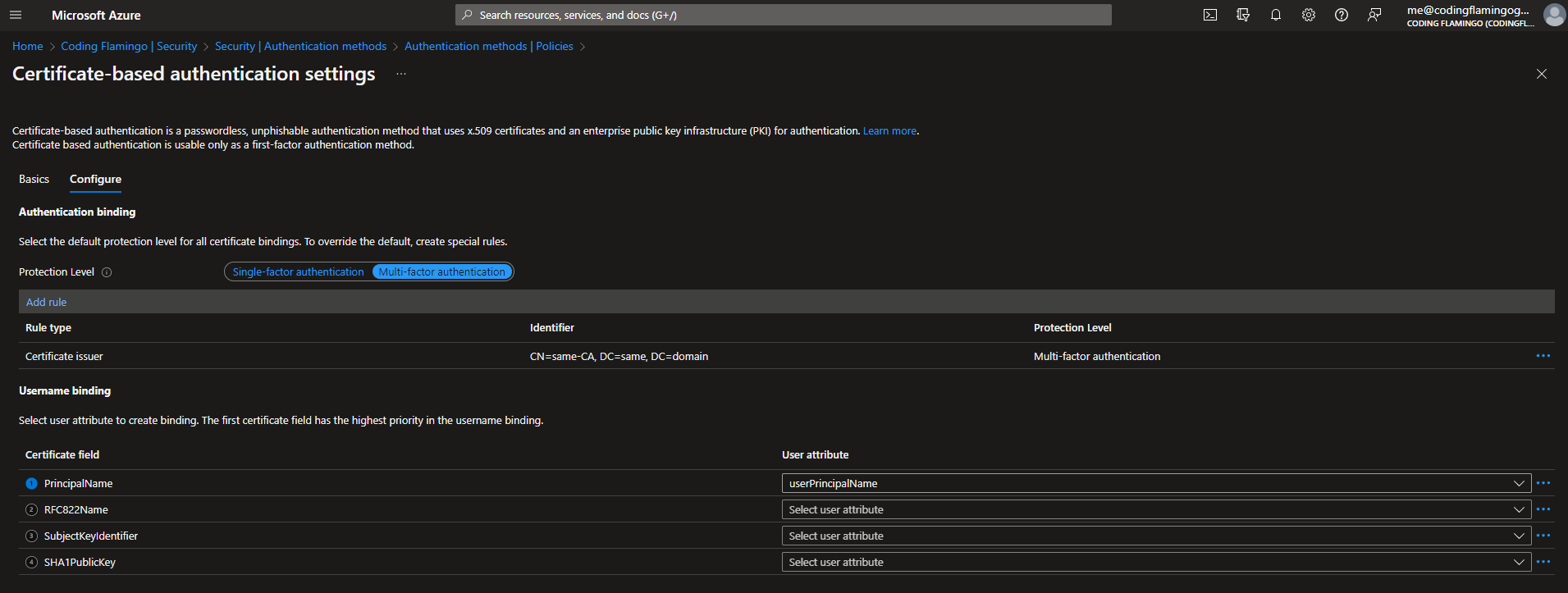

Cuando estás configurando Entra CBA, probablemente hayas visto que tiene la opción de configurar la autenticación de certificado como multifactor método de autenticación o como método de autenticación de un solo factor. La razón de esto es que, cuando se autentica con un certificado, Entra ID no sabe cómo está protegiendo la clave de hardware de ese certificado; por lo tanto, le brinda la posibilidad de definir si desea tratar los certificados emitidos por cada autoridad de certificación como autenticación de un solo factor o de múltiples factores.

TL;DR: si sus certificados están protegidos por un PIN o un factor biométrico, configure Entra CBA para esa CA como multifactor; de lo contrario, configúrelo como factor único. Esto le indicará a Entra ID que solicite un segundo factor cuando el usuario utilice un certificado para la autenticación.

¿La autenticación de certificados es resistente al phishing?

La siguiente pregunta que nos suelen hacer es: “¿Es resistente al phishing CBA?” La respuesta es mayoritariamente sí, pero depende de cómo protejas tu clave; Si el certificado está protegido por un hardware que imposibilita la exportación de la clave (como YubiKey, Smartcard o TPM), entonces la autenticación basada en certificados se considera resistente al phishing ya que el atacante no puede robar la clave privada del certificado.