RADIUS con Entra ID y MFA ¿Por qué es una mala idea?

Autenticación de Entra ID para Wi-Fi

Está planeando proteger su red y pasar a una forma más moderna de autenticar a sus usuarios? Una de las formas más comunes de hacerlo es mediante el uso de Entra ID para la autenticación de Wi-Fi. Esto, junto con un servicio RADIUS en la nube, significa que puede trasladar completamente la autenticación de su red a la nube. Como verá en el video a continuación, es muy fácil configurar su red para autenticar usuarios con Entra ID (con algunas advertencias, si está usando dispositivos Apple, debe instalar un perfil wifi que también se puede enviar a través de Intune ya que los dispositivos Apple tienen como predeterminado un método de autenticación no compatible con Entra ID).

Cómo agregar MFA a la autenticación wifi de Entra ID

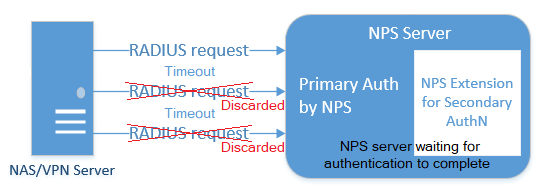

Si bien el nombre de usuario y la contraseña son un gran avance en comparación con una clave compartida, aún no es la forma más segura de autenticar a los usuarios y sabemos que en el mundo de zero-trust, todo tiene que habilitar la autenticación multifactor (MFA), así que ¿por qué no en su red wifi? El problema es que el protocolo RADIUS no fue diseñado para MFA (de hecho, ni siquiera fue diseñado para la autenticación humana, fue diseñado para conexiones de acceso telefónico). Esto significa que si desea agregar MFA a su red wifi, la autenticación RADIUS seguirá agotando el tiempo hasta que el usuario haya completado el desafío MFA. Consulte el diagrama a continuación directamente de la documentación de Microsoft

Además, el desafío MFA debe ser una simple notificación push ya que el protocolo RADIUS no admite una forma para que el usuario seleccione el número que ve en la pantalla u otros desafíos MFA más complejos.

¿Por qué la autenticación MFA de Wi-Fi con RADIUS es una mala idea?

Si bien en la última sección hablamos sobre cómo la autenticación con MFA es un poco más incómoda que el nombre de usuario y la contraseña, algunos podrían argumentar que es un precio que vale la pena pagar por una red más segura. Si bien no es necesario que me engañe dos veces sobre una mayor seguridad, hay un problema que la mayoría de las personas pasan por alto: su dispositivo en realidad se autentica varias veces al día en la red (piense cada vez que cambia de punto de acceso, reinicia su PC, etc.) para que sea más fácil para el usuario, el dispositivo almacenará en caché el nombre de usuario y la contraseña y se conectará automáticamente a la red, esto generalmente significa que los servidores RADIUS tendrán la MFA en caché durante algunas horas o días, por lo que no solicitamos la autenticación MFA del usuario cada vez. El problema surge cuando el “caché MFA” caduca en el servidor, se le solicitará al usuario que acepte una notificación push sin ningún contexto, esto significa que al intentar proteger su red, capacitará a sus usuarios para que acepten solicitudes MFA porque “probablemente sea la red la que lo solicita nuevamente”. Este es un gran riesgo de seguridad, ya que es muy fácil crear una solicitud de MFA falsa y hacer que el usuario la acepte.

La forma correcta de proteger su red con Entra ID e Intune

Aunque acabo de dedicar unos párrafos a explicar por qué la autenticación de Wi-Fi con MFA de Entra ID con RADIUS es una mala idea, no estoy diciendo que no deba proteger su red; de hecho, estoy diciendo que debe proteger su red, pero debe hacerlo de la manera correcta. La forma correcta de proteger su red es mediante el uso de un MDM para distribuir un certificado a sus dispositivos y luego usar un servicio RADIUS para autenticar el dispositivo o usuario mediante el certificado. De esta manera, puede tener una red segura sin la necesidad de MFA. Sé lo que está pensando: “Ahora también tengo que ejecutar una PKI, me asignaron este proyecto y solo quiero terminarlo. No hacer crecer mi infraestructura que tengo que administrar”. Aquí es donde entra en juego EZCA, una PKI en la nube totalmente administrada que se puede integrar con su MDM para distribuir certificados a sus dispositivos. A continuación, puede ver un video sobre cómo configurar su red con Intune, EZRADIUS y EZCA en menos de 30 minutos.

¿Cómo puedo obtener más información sobre la autenticación de Wi-Fi de Entra ID con RADIUS?

Si ha llegado hasta aquí en la publicación del blog, probablemente le interese obtener más información sobre cómo proteger su red con Entra ID y RADIUS. Tenemos algunos recursos que pueden ayudarlo a comenzar: nuestro canal de YouTube tiene algunos videos explicativos excelentes e incluso algunos videos divertidos sobre el mundo de la TI, nuestra documentación tiene guías paso a paso sobre cómo configurar su red con Entra ID y RADIUS, y nuestro blog tiene algunos artículos excelentes sobre cómo proteger su red con Entra ID y RADIUS. Si tiene alguna pregunta, no dude en programar una llamada con uno de nuestros expertos, que estarán encantados de ayudarlo a comenzar a proteger su red.