Autoridad de Certificación Pública frente a Autoridad de Certificación Privada

CA Publica vs CA Privada

¿Qué es una CA Pública?

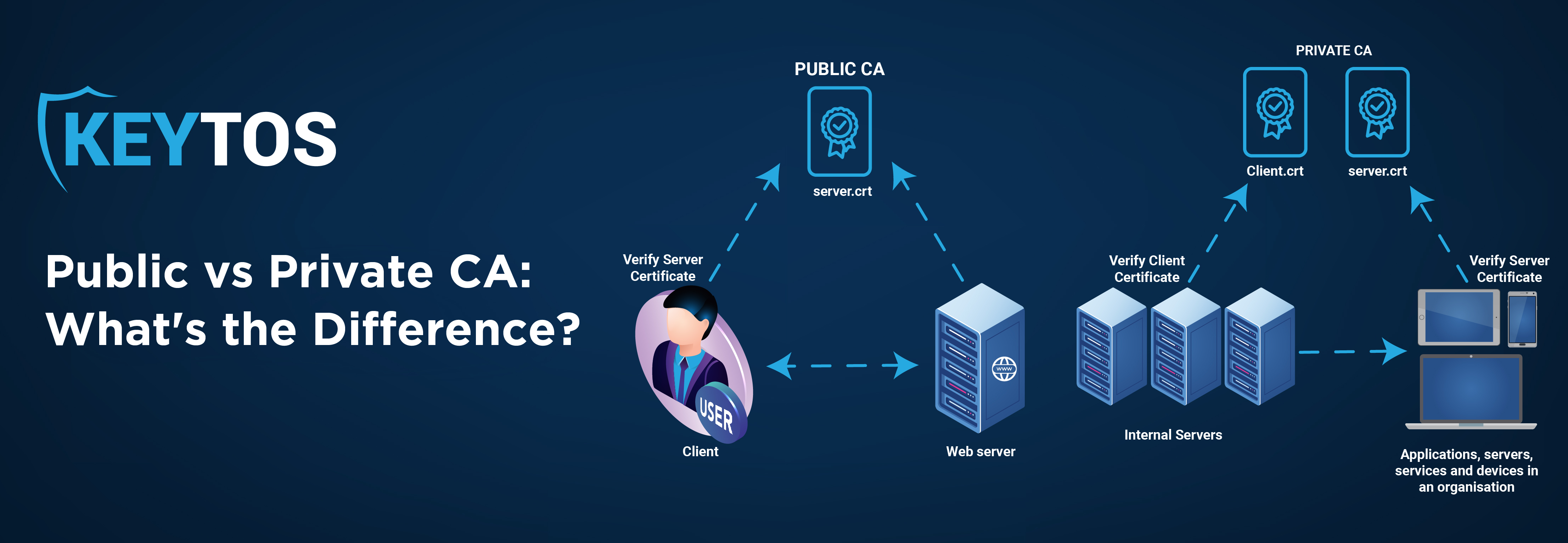

Las autoridades de certificación (CA) de confianza pública son terceros confiables que cumplen con los requisitos de almacenes de certificados populares como Microsoft, Apple y Mozilla. Como tal, el sistema operativo del dispositivo confía automáticamente en las CA públicas; con una CA pública, las personas dentro de una organización no necesitan registrar sus certificados, ya que el certificado es confiable sin interferencia individual. Estos certificados se utilizan principalmente para sitios web públicos como el nuestro keytos.io.

Cómo Solicitar un Certificado Público

Existen muchos métodos para solicitar una CA de confianza pública para un dominio, sobre los cuales no entraremos en detalles en este artículo; sin embargo, como un entendimiento amplio de cómo solicitar una CA de confianza pública para un dominio, la organización debe demostrar la propiedad del dominio a la CA emisora/subordinada. De esa manera, la CA actúa como una autoridad. Consulte este blog sobre autoridades de certificación emisoras/subordinadas versus autoridades de certificación raíz para obtener más información sobre cómo ayudan a verificar la propiedad del dominio.

Un gran ejemplo de esto es el proceso de obtención de la licencia de conducir. Cuando obtenga su licencia de conducir, debe ir al DMV y demostrar que es quien dice ser con documentación como su pasaporte y certificado de nacimiento. Una vez que el DMV tiene esta información y puede verificar que usted es quien dice ser, le emiten una licencia de conducir (un certificado). Ahora que tiene esta licencia (certificado), puede usarla sin que otros necesiten nada más para verificar su identidad; por ejemplo, puede ir a un bar y darle al portero su licencia de conducir, y ellos podrán verificar su identidad. identidad sin necesidad del acta de nacimiento o pasaporte que usaste para verificarte en el DMV. El policía asume que el DMV ya hizo toda la validación para que pueda confiar en que su licencia de conducir es correcta. Esa licencia de conducir sirve como certificado público, y el proceso en el DMV sirve como proceso de solicitud de certificado público.

Monitoreo de Certificados Públicos Emitidos

Para emitir todos los certificados necesarios para todos los sitios web del mundo (y todo ello sin depender de un solo partido o gobierno), existen cientos de autoridades certificadoras. Anteriormente, se descubrió que algunos de estos emisores emitían certificados falsos sin el conocimiento de los propietarios de los dominios, lo que permitía a los delincuentes hacerse pasar por esos propietarios de dominios.

Para combatir esto, Google ha impuesto el requisito de que todos los certificados se envíen a al menos dos registros de transparencia de certificados o registros CT. CT Logs permite a las empresas controlar si se emitió un certificado para uno de sus dominios sin su permiso. Si bien el monitoreo de registros puede parecer increíblemente tedioso, EZCA ofrece monitoreo de dominio gratuito para nuestros clientes premium de CA. Para obtener más información sobre los registros CT, consulte nuestro blog que describe la definición y la historia detrás de los registros de transparencia de certificados.

¿Qué es una CA Privada?

Las CA de confianza privada son generadas internamente por una organización. Para que los dispositivos confíen en ella, la cadena de certificados debe enviarse a todos los dispositivos mediante una política de grupo, MDM o instalación manual. Consulte nuestra documentación sobre cómo enviar certificados privados de confianza a todos los dispositivos para obtener más información.

Las CA privadas se utilizan principalmente para certificados internos donde ese certificado nunca tendrá que ser validado por una parte externa. Algunos ejemplos en los que es necesario utilizar una CA privada incluyen sitios internos, autenticación de aplicaciones, autenticación de usuarios y autenticación de dispositivos.

Certificados SSL para Sitios Internos

Si bien las autoridades certificadoras de confianza pública son excelentes para los sitios públicos, muchas organizaciones tienen sitios sólo disponibles en su intranet. Estos sitios no pueden ser validados por una CA pública ya que el dominio solo está disponible internamente en la red de la empresa. Una CA privada le permite autenticar que el servidor al que se está conectando es un servidor válido que ha pasado los requisitos de emisión establecidos por su organización y ha establecido una conexión cifrada.

Uso de Certificados para la Autenticación de Aplicaciones

Otro gran ejemplo de dónde una CA privada puede ayudar a mejorar la seguridad y la confiabilidad es en la autenticación de aplicaciones. Si bien la autenticación de la aplicación se puede lograr mediante certificados autofirmados, esto le obliga a utilizar la huella digital.

Aunque fijar la huella digital de un certificado es una forma válida de verificar un certificado, no se recomienda. Uno de los principales inconvenientes de utilizar la fijación de huellas digitales es la imposibilidad de rotar el certificado. El uso de una CA privada le permite realizar la validación del nombre del sujeto, que es donde verifica que el nombre del sujeto coincida con un valor específico, como el nombre de la aplicación o la identificación, y que haya sido emitido por una autoridad confiable. Habilitar la autenticación basada en sujetos permite que su código autentique la aplicación según la raíz de confianza, lo que permite períodos de validez de certificado más cortos y, al mismo tiempo, evita interrupciones debido a un certificado mal rotado. Esta autenticación a escala se ha vuelto mucho más importante con el crecimiento del Internet de las Cosas (IoT), donde es posible que tenga millones de dispositivos, lo que hace imposible realizar un seguimiento manual del ciclo de vida de sus certificados.

Certificados de Tarjeta Inteligente para Autenticación de Usuario

La mejor manera de crear credenciales antiphishing es emitiendo a cada usuario un certificado de usuario que pueda usarse para autenticarse en Active Directory y Servicios en la nube. Esto se puede lograr mediante la autenticación PIV o la nueva autenticación basada en certificados en Azure Active Directory. Estos métodos de autenticación funcionan mediante el uso de una autoridad de certificación en la que confía Active Directory para emitir al usuario un certificado que contiene el UPN del usuario, lo que le permite autenticarse fácilmente en recursos sin necesidad de recordar contraseñas largas y complejas, al mismo tiempo que protege la identidad del usuario mediante métodos criptográficos autenticación.

Certificados PKI para Autenticación de Dispositivos

Uno de los usos principales de las autoridades de certificación privadas es emitir certificados de autenticación interna para usuarios y dispositivos para la autenticación de dispositivos en VPN y Wi-Fi. Estos certificados suelen ser emitidos por herramientas de administración de dispositivos móviles (MDM) como Intune. Conozca aquí cómo implementar certificados a través de Intune SCEP.

La Mayor Diferencia Entre una CA Pública y una CA Privada

Entonces, ahora que sabemos qué son una CA pública y una CA privada, ¿cuál es la mayor diferencia entre ambas? Todo se reduce a una palabra: confianza. La diferencia clave entre una autoridad de certificación pública y una autoridad de certificación privada es que todas las computadoras y navegadores confían en autoridades de certificación de confianza pública, mientras que el administrador de IT deberá agregar explícitamente las CA privadas.

En definitiva, siempre y cuando sepas qué certificado es mejor para tu organización y estés siguiendo las mejores prácticas de gestión de certificados, estarás bien. Tanto los certificados públicos como los privados tienen sus casos de uso válidos; cuál deberían usar usted y su organización depende completamente de su escenario particular.

Para obtener más información sobre qué CA deben usar usted y su organización y sobre nuestros servicios de monitoreo de registros, consulte nuestra herramienta de administración de certificados, EZCA o programe una PKI gratuita evaluación con uno de nuestros expertos hoy. Además, para obtener más información sobre los fundamentos de PKI, no dude en consulte nuestra lista de reproducción de la serie PKI Basics en YouTube.