¿Microsoft Tiene una PKI en la Nube?

Microsoft Cloud PKI en 2024

¿Sabías que Microsoft finalmente anunció su plan para lanzar una PKI en la nube? Bueno, ¡seguro que lo hicieron! A partir de febrero de 2024 (crucemos los dedos…), Intune Suite ofrecerá “Microsoft Cloud PKI,”, un servicio de infraestructura de clave pública (PKI) basado en la nube que manejará todos los aspectos del ciclo de vida del certificado para dispositivos administrados por Intune. Microsoft también ha declarado que la herramienta cumplirá con los estándares de la industria PKI y será fácil de configurar y administrar. ¡Impresionante! ¿Cuáles son algunas de las otras cosas de las que se jactan? No hay servidores locales que implementar o administrar, ni conectores de certificados, ni firewalls ni servidores proxy. Todo eso suena muy bien, ¿no? ¡Hasta ahora, todo bien! Microsoft Cloud PKI también se encargará de “todas las demás complejidades” relacionadas con la creación de una PKI en cuestión de minutos. ¡Echa un vistazo rápido al vídeo de su anuncio a continuación!

¿Qué significa Microsoft Cloud PKI para la comunidad de seguridad?

Cualquiera que esté “de acuerdo” dentro de la comunidad de Azure Security le dirá que ha estado esperando este anuncio durante más tiempo del que le gustaría admitir. No es que PKI sea un concepto nuevo, por lo que los ingenieros de seguridad han estado confiando en herramientas PKI de terceros para satisfacer sus requisitos de PKI en los últimos años. . Francamente, es muy sorprendente que esta sea la primera vez que Microsoft decide adentrarse en las aguas de la infraestructura de clave pública en la nube. Entonces, uno pensaría que la comunidad estaría increíblemente entusiasmada con el anuncio, ¿verdad? Resulta que, no tanto…

La gente bien intencionada de Microsoft se olvidó de una cosa acerca de la comunidad de seguridad… son algunas de las personas más progresistas, ingeniosas y prácticas sobre la faz de la Tierra. No son el tipo de gente que se pone boquiabierta ante un comunicado de prensa que “promete” ofrecer una solución el año que viene. Sin embargo, han pasado muchos años convirtiéndose en expertos en PKI, trabajando con proveedores externos de PKI en integraciones y colaborando internamente para garantizar la seguridad de sus datos. La comunidad de seguridad no perdió el tiempo para informar a Microsoft sobre las deficiencias de Microsoft Cloud PKI para Intune en las secciones de comentarios en casi todas partes de Internet.

¿Cuál es el problema con Microsoft Cloud PKI?

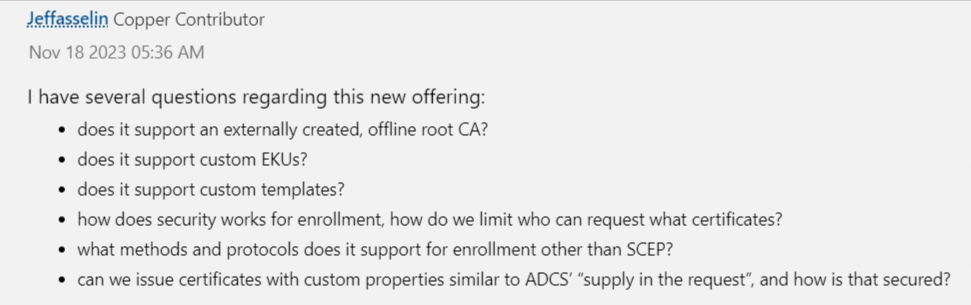

Como se mencionó anteriormente, las secciones de comentarios de cada foro de discusión destacado están llenas de preguntas sobre los detalles granulares de la nueva herramienta. De hecho, un usuario tiene “varias preguntas” sobre la herramienta. En mi opinión, esta es simplemente una manera pasiva-agresiva excepcionalmente asombrosa de señalar casualmente las deficiencias de la PKI.

Bastante gracioso, ¿verdad? Entonces, ¿qué más preocupa a la gente?

Bastante gracioso, ¿verdad? Entonces, ¿qué más preocupa a la gente?

Integración de Azure IoT Hub: después de Intune, el uso más importante de los certificados en Azure es Azure IoT Hub. Se emiten y utilizan millones de certificados para la autenticación con nuestra Azure IoT Hub CA. Tener una CA privada que admita dispositivos IoT podría ayudar a Microsoft a desbloquear miles de millones de dólares de ingresos en otros servicios en la nube como datalake, IoT Central, etc.

SCEP que no es de Intune: si lee atentamente, notará que el anuncio solo habla sobre la emisión de certificados a través de Intune SCEP. No ha habido indicios de que se admitan los certificados SCEP que no se administran a través de Intune, como los dispositivos de red. Esto podría ser un problema importante para las organizaciones que ya han descubierto cómo integrarse con ManageEngine u otras herramientas de MDM. Un vistazo rápido a uno de los foros de discusión de Azure más destacados muestra que las capacidades de SCEP han sido una preocupación clave/tema delicado desde hace bastante tiempo.

OCSP: Una de las formas más populares de monitorear y administrar la revocación de certificados es el Protocolo de estado de certificados en línea (OCSP). A diferencia de métodos más tradicionales como CRL, OCSP fue diseñado específicamente para recuperar el estado de revocación de certificados individuales, lo que lo hace mucho más eficiente que su contraparte tradicional. . Desafortunadamente, esto tampoco está incluido en Cloud PKI de Microsoft para Intune.

Certificados de tarjeta inteligente: ¡Esta omisión es realmente sorprendente! Las tarjetas inteligentes han sido uno de los métodos de autenticación resistentes al phishing más utilizados durante AÑOS. Los propios Microsoft agregaron soporte Azure CBA el año pasado, e incluso lo mencionan en este blog; sin embargo, esto es para certificados de un solo factor.

ACME: Entorno de gestión automatizada de certificados (ACME) es un protocolo excepcionalmente útil diseñado para automatizar la interacción en la emisión de certificados. para servidores web. La principal motivación detrás de aprovechar ACME es simplificar el proceso de obtención, renovación y gestión de certificados SSL/TLS. En pocas palabras, tener soporte ACME en una CA privada es imprescindible hoy en día, y es Es extraño que esto no esté incluido en Microsoft Cloud PKI para Intune.

Rotación de certificados de Azure Key Vault: AKV ha admitido la rotación automatizada de certificados para DigiCert durante más de 5 años, por lo que agregar una funcionalidad similar para certificados privados haría que esta nueva nube sea una excelente opción. Desafortunadamente, no parece que eso vaya a suceder.

Solución PKI completa para Azure – EZCA de Keytos

Como puede ver claramente, la reacción inicial de la comunidad de seguridad no ha sido precisamente cálida. Los individuos responsables de PKI dentro de sus organizaciones, para bien o para mal, han estado admirando a la buena gente de Microsoft como algunos de los líderes de opinión y expertos de facto en el espacio. El anuncio los dejó excepcionalmente decepcionados, principalmente porque han estado usando soluciones más completas como EZCA durante años. Creado por ex ingenieros de PKI de Microsoft, Keytos se ha adelantado a Microsoft cuando se trata de desarrollar la primera Azure Native CA. ¡Mira lo fácil que es empezar!