¿Qué Está Pasando con la Actualización KB5014754?

¿Recuerdas ese blog que escribimos a principios de junio sobre la actualización KB5014754 cuando intentábamos concientizar a todos sobre la fatalidad inminente? ¿NO? ¿En serio? Muy bien, ¿has visto el vídeo explicativo de Sir Tificate sobre el tema?

¿Aún no te suena nada? Francamente, no te culpamos. Estas actualizaciones de KB son muy comunes y, por lo general, intrascendentes; sin embargo, dado que este se aplica a su PKI, aquí está el TL;DR para que esté al tanto de por qué todos dicen sobre la actualización KB5014754.

KB5014754 Cronología Actualizada

Junio de 2022: Microsoft lanzó la actualización de seguridad KB5014754 para abordar una vulnerabilidad de elevación de privilegios que puede ocurrir cuando el Centro de Distribución Kerberos (KDC) atiende una solicitud de autenticación basada en certificado. Una vez que se aplica esto, los nuevos certificados cuya información del certificado se completa desde AD (Active Directory) tendrán automáticamente la nueva asignación segura.

11 de abril de 2023: después de este parche, los siguientes eventos comenzarán a mostrarse para certificados no conformes:

14 de noviembre de 2023 (esto ahora se pospuso hasta 2024): el modo de aplicación total comenzará en esta fecha o más tarde. En este modo, si un certificado no cumple con los criterios de asignación sólidos (seguros), se denegará la autenticación.

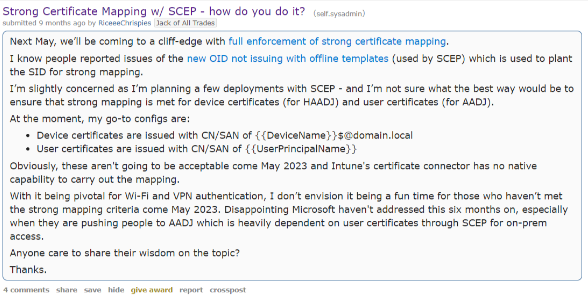

La primera vez que escuchamos rumores de descontento en la comunidad PKI en Reddit fue hace unos 9 meses, cuando las cosas empezaron a ir mal. Aquí hay un vistazo rápido a lo que se dijo en la publicación original titulada “Mapeo de certificados fuerte con SCEP”:

…Estoy escribiendo esto la mañana del 18 de septiembre de 2023 (GRITOS a mi hermano mayor Will en Verizon!). Ahora estamos aproximadamente a dos meses de la “Aplicación Total”. Como estoy seguro de que le sorprenderá saber que todavía existe una gran incertidumbre en la industria en cuanto a cuándo Microsoft realmente aplicará algo, la razón de esto es que, si bien las plantillas en línea han sido parcheadas, Microsoft no ha emitido un parche para mapear plantillas sin conexión. ¿Qué significa eso? Si tiene una plantilla en la que el usuario proporciona la información del certificado, por ejemplo Intune SCEP, entonces ADCS no agregará la asignación segura al certificado y romperá su autenticación en noviembre.

Para explicar mejor las consecuencias y el impacto de este parche, aquí hay un poco más de color de lo que dicen nuestros compañeros desarrolladores y pioneros de PKI en el subreddit SysAdmin:

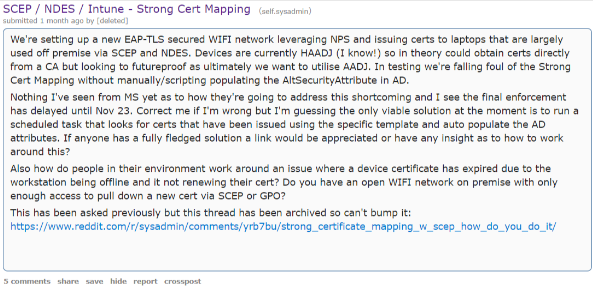

En particular, esta frase se destaca como particularmente irritante sobre [el mapeo SCEP fuerte de Intune] (https://www.reddit.com/r/sysadmin/comments/14vu4w1/scep_ndes_intune_strong_cert_mapping/):

“No he visto nada todavía por parte de MS sobre cómo van a solucionar esta deficiencia y veo que la aplicación final se ha retrasado hasta el 23 de noviembre. Corríjanme si me equivoco, pero supongo que la única solución viable es el momento es ejecutar una tarea programada que busque certificados que se hayan emitido utilizando la plantilla específica y complete automáticamente los atributos de AD. Si alguien tiene una solución completa, agradecería un enlace o tendría alguna idea sobre cómo solucionar este problema?”

Entonces, ¿cómo avanzamos a partir de ahora con tanta incertidumbre por delante? Ni siquiera intentemos ser sutiles al respecto. Querrá consultar EZMonitor, nuestra solución todo en uno para sus necesidades de monitoreo de certificados. Puede consultarlo y comprarlo directamente desde Azure o programar una consulta gratuita con uno de nuestros PKI expertos ¡hoy!