Cómo Dejar de Usar Contraseñas en Azure AD (Entra ID)

Cómo Eliminar Completamente las Contraseñas en Azure AD: Guía de Configuración Sin Contraseña (sin TAP)

Como sabe, existen tres métodos de autenticación sin contraseña: FIDO2, SmartCard y la aplicación Microsoft Authenticator. Si bien los tres son un gran paso adelante con respecto a las contraseñas, la aplicación Authenticator no es completamente antiphishing ya que los usuarios pueden ser vulnerables a fatiga de notificaciones push; desafortunadamente, aunque Microsoft ha implementado algunas medidas como la comparación de números, todavía es susceptible a la ingeniería social. Si bien tiene sus vulnerabilidades, sigue siendo una excelente opción si el presupuesto no le permite obtener tokens de hardware para toda su organización. Luego tenemos FIDO2 y SmartCard, que para los usuarios son muy similares ya que ambos utilizan una llave hardware y un pin o control biométrico. Hay algunas diferencias entre tarjeta inteligente y FIDO2 menores, pero en general, en términos de seguridad, son iguales. Para obtener más información sobre la diferencia entre los tres métodos, recomiendo ver el seminario web a continuación, donde analizamos con más detalle las diferencias.

¿Qué Métodos de Autenticación Sin Contraseña de Azure AD Recomendamos?

Cada uno de los tres métodos sin contraseña tiene sus fortalezas y debilidades. Si tiene un presupuesto ajustado, la autenticación telefónica puede parecer atractiva: es económica, pero, por otro lado, no es la más segura. Es una buena opción si trabaja con recursos limitados o en situaciones donde la seguridad de primer nivel no es el enfoque principal. En cuanto al token de hardware, si solo puede usar uno, le recomendamos la autenticación con tarjeta inteligente, ya que es compatible con la nueva tecnología (aunque Microsoft ha estado impulsando la autenticación FIDO2, todavía no es compatible con muchas herramientas de administración de la nube como Azure PowerShell y aplicaciones MSAL), así como sistemas locales heredados; sin embargo, la configuración perfecta (y lo que usamos en Keytos) es tener FIDO2 y una tarjeta inteligente al mismo tiempo. El uso de un CMS moderno como EZCMS le permite incorporar usuarios sin problemas a identidades FIDO2 y de tarjeta inteligente y el sistema operativo utilizará automáticamente la mejor opción para cada escenario. .

Windows Hello para Empresas

Al enumerar los métodos de autenticación sin contraseña, probablemente haya notado que no mencioné el más popular: Windows Hello For Business (WH4B). La razón para no mencionar Windows Hello For Business es porque no se puede utilizar para iniciar nuevos dispositivos; digamos que tiene WH4B en su PC, no puede usar esa identidad para registrar su teléfono en Intune. Por lo tanto, es una gran opción como método secundario de autenticación sin contraseña; por ejemplo, tiene su YubiKey que usa para incorporar nuevos dispositivos o cuando necesita autenticarse en otro dispositivo pero usa Windows Hello para la autenticación diaria en su computadora de trabajo.

Experiencia de Incorporación de Autenticación Sin Contraseña

Desafortunadamente, Microsoft no tiene una opción para la incorporación de usuarios sin contraseña de autoservicio; lo más cerca que puede estar es hacer que su equipo de TI cree un TAP y se lo envíe a un usuario. Desafortunadamente, TAP no es un método de autenticación multifactor, es solo un término elegante que Microsoft creó para una contraseña de un solo uso; Además, el hecho de que su equipo de TI distribuya TAP abre la puerta a ataques de ingeniería social. Para tener una experiencia de incorporación verdaderamente sin contraseña, utilizamos EZCMS, el primer CMS de incorporación sin contraseña para Azure. En este blog no voy a cubrir cómo configurar EZCMS en Azure, pero puedes seguir las instrucciones en esta lista de reproducción de videos.

Las ventajas de EZCMS son:

- - Se encarga de la compleja configuración y gestión de PKI.

- - Permite la incorporación de autoservicio (incluso resuelve el problema del huevo y la gallina de cómo autenticar a un usuario antes de que tenga una identidad en línea para usuarios remotos).

- : permite la recuperación de cuenta de autoservicio, lo que reduce las llamadas para restablecer la contraseña hasta en un 92 %.

- - Se encarga de la logística de solicitar y enviar los tokens de hardware a todo el mundo.

- - Incorporación perfecta a FIDO2 y a la incorporación de tarjetas inteligentes, haciéndola transparente para el usuario.

Consulte la experiencia del usuario a continuación para obtener una vista simplificada de todo el proceso de incorporación:

¿Qué Pasa Si Pierdo mi YubiKey?

Al hablar con organizaciones que planean implementar la autenticación sin contraseña, la primera pregunta que surge es qué pasa si pierdo mi YubiKey. Si bien esto puede parecer un escenario aterrador, con el diseño adecuado no es un problema.

¿Puede una Persona usar mi YubiKey Perdida?

Primero comencemos con lo que sucede con esa YubiKey, las claves criptográficas están protegidas por un pin que después de algunos intentos será bloqueada y no podrá ser utilizada por la persona que robó la YubiKey, en segundo lugar, si estás usando una CMS, usted informa que la YubiKey se perdió y el CMS se comunicará con su proveedor de identidad para revocar las claves FIDO2, así como cualquier certificado en esa YubiKey (esta es una razón muy importante por la cual es importante tener un CMS en lugar de incorporar manualmente su hardware). fichas).

¿Cómo Puedo Mantener el Acceso Después de Perder mi YubiKey?

Como se mencionó anteriormente, se recomienda tener un método de autenticación secundario en caso de que pierda su YubiKey. Obviamente, Yubico recomienda tener una YubiKey adicional para autenticarse si se pierde la primera. Sin embargo, hay otras formas de hacer esto sin duplicar su presupuesto de hardware. Otro dispositivo, como una computadora portátil con Windows Hello for Business o un teléfono con la aplicación Microsoft Authenticator, puede funcionar como una tarjeta inteligente temporal mientras obtiene una nueva YubiKey de su organización. Una vez que obtenga la nueva YubiKey, puede usar su factor secundario para inscribir su nueva YubiKey o, si tiene un CMS como EZCMS, puede obtener su identificación gubernamental y su rostro para registrar su nueva YubiKey.

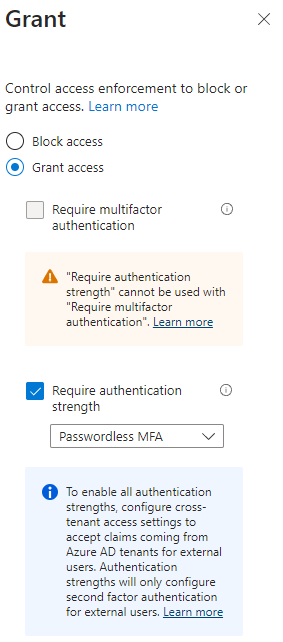

Cómo Crear Usuarios de Azure AD (Entra ID) Sin Contraseña

Lamentablemente, Microsoft Entra ID (Azure AD) no admite usuarios sin contraseñas. En su lugar, recomendamos crear cuentas de usuario con una contraseña larga aleatoria que no se guarda en ningún lugar, hacer que el usuario se registre utilizando un CMS sin contraseña y configurar el acceso condicional para requerir un método de autenticación sin contraseña. Este último paso garantiza que incluso si un hacker adivina esa contraseña aleatoria, no podrá acceder sin un método sin contraseña.

Como Crear Cuentas con Contraseñas Aleatorias en Azure

Cada organización puede tener su propio método de creación de usuarios. Sin embargo, quería compartir con ustedes un script rápido de PowerShell que puede ayudarlo a crear usuarios con contraseñas aleatorias desde un CSV.

CSV de muestra

GivenName,Surname,UserPrincipalName,UsageLocation,City,State,Country,Department,JobTitle,MobilePhone

Richard,Hendricks,richard.hendricks@piedpiper.com,US,Palo Alto,CA,USA,Engineering,CEO,123-456-7890

Dinesh,Chugtai,dinesh.chugtai@piedpiper.com,US,Palo Alto,CA,USA,Engineering,Developer,123-456-7891

Bertram,Gilfoyle,bertram.gilfoyle@piedpiper.com,US,Palo Alto,CA,USA,Engineering,Developer,123-456-7892

Crear usuarios con script aleatorio de PowerShell

# Connect to Azure AD

Connect-AzureAD

# Path to the CSV file

$csvPath = "C:\path\to\yourfile.csv"

# Function to generate a random password

function GenerateRandomPassword {

param (

[int]$length = 32

)

$chars = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()-_=+"

$password = -join ($chars.ToCharArray() | Get-Random -Count $length)

return $password

}

# Read the CSV and loop through each user

Import-Csv -Path $csvPath | ForEach-Object {

$password = GenerateRandomPassword

# Create the new user in Azure AD

New-AzureADUser -DisplayName "$($_.GivenName) $($_.Surname)" -GivenName $_.GivenName -Surname $_.Surname -UserPrincipalName $_.UserPrincipalName -PasswordProfile (New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile -Property @{forceChangePasswordNextLogin=$false;password=$password}) -MailNickName "$($_.GivenName).$($_.Surname)" -UsageLocation $_.UsageLocation -City $_.City -State $_.State -Country $_.Country -Department $_.Department -JobTitle $_.JobTitle

# Output password to the console (for testing purposes)

Write-Output ("User: " + $_.UserPrincipalName + " Created ")

}

# Disconnect from Azure AD

Disconnect-AzureAD

Primeros Pasos con la Autenticación Sin Contraseña

Si está listo para no usar contraseña, programe una reunión con nuestros expertos en identidad y comience hoy.