¿Qué es FIDO2? ¿Qué Hace FIDO2?

¿Qué es FIDO2?

FIDO significa “Fast Identity Online” y permite a los usuarios autenticarse en plataformas en línea utilizando sus dispositivos, como teléfonos inteligentes o computadoras portátiles con funciones biométricas, o llaves de seguridad USB, tanto en configuraciones móviles como de escritorio.

Desarrollado por la Alianza FIDO (una coalición de entidades tecnológicas, financieras y gubernamentales), FIDO es un conjunto de directrices técnicas. Este grupo se formó para eliminar gradualmente el uso de contraseñas en sitios web y aplicaciones y para perfeccionar los métodos de autenticación; después de todo, sabemos que las contraseñas son la forma de autenticación menos segura que existe.

El estándar FIDO2, una evolución de FIDO, ofrece seguridad mejorada y comodidad para el usuario al eliminar la dependencia de las contraseñas. Esto da como resultado un método de verificación más seguro, fácil de usar y moderno, lo que reduce el riesgo de fraude en las interacciones en línea. Además, FIDO2 amplía sus capacidades a la autenticación basada en web.

¿Qué son los protocolos de especificación FIDO2?

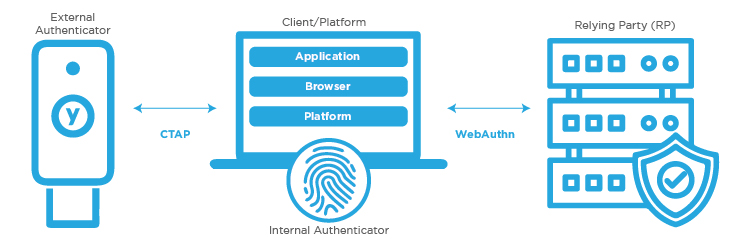

El estándar FIDO2 consta de dos protocolos distintos: el protocolo W3C WebAuthn y el FIDO Alliance CTAP (Protocolo de cliente a autenticador).

El protocolo WebAuthn del W3C

El protocolo W3C WebAuthn es responsable de delinear la interacción entre el navegador web (el agente de usuario) y el servidor FIDO2 (la parte que confía).

La Alianza FIDO CTAP

El CTAP de FIDO Alliance especifica cómo el navegador (el agente de usuario) se comunica con el dispositivo de autenticación del usuario (el autenticador).

¿Qué hace FIDO2?

El propósito de FIDO2 es sencillo: nos permite aprovechar los datos biométricos almacenados en nuestras computadoras o dispositivos móviles (como escáneres de huellas digitales, Touch ID, Face ID, tokens externos, etc.) para acceder a sitios web y aplicaciones.

Este sistema autentica a los usuarios localmente en un dispositivo que ya ha sido configurado, utilizando datos biométricos como parte de un proceso 2FA. Básicamente, esto simplifica la experiencia del usuario al eliminar la necesidad de recordar esos molestos nombres de usuario y contraseñas.

En consecuencia, esto mejora la seguridad del proceso de autenticación y proporciona a los usuarios un método más fácil de acceder a las plataformas.

Cómo funciona FIDO2

FIDO2 consta de dos procesos principales: el proceso de registro y el proceso de autenticación. Echemos un vistazo más de cerca a los dos:

El proceso de registro en FIDO2

El proceso de registro de claves FIDO2 es bastante sencillo. Implica registrar la clave pública del dispositivo FIDO2 en el proveedor de identidad y luego asignársela al usuario. Esto permite al proveedor de identidad autenticar al usuario sin necesidad de acceder a la clave privada.

El proceso de autenticación en FIDO2

Para futuros inicios de sesión, la autenticación requiere la clave privada, que debe ser activada por el usuario. Cuando el usuario no autenticado accede al sitio web de la empresa desde un navegador, se le dirige a la página de inicio de sesión. Además del método habitual de nombre de usuario/contraseña, existe una opción para iniciar sesión utilizando la autenticación FIDO2. Si el usuario y el dispositivo ya están registrados, se produce un intercambio de clave criptográfica entre el servidor y el navegador, lo que permite la autenticación a través del mecanismo local elegido por el usuario (como una clave de hardware, Touch ID o Face ID en un iPhone, Touch ID en una Mac o sensores de huellas dactilares, rostro o iris en un Android).

¿Cuáles son las ventajas de FIDO2?

El estándar FIDO2 ofrece varias ventajas, entre las que destacan seguridad, facilidad de uso, protección de la privacidad y escalabilidad.

Seguridad: FIDO2 emplea un sistema de claves criptográficas (claves públicas y privadas) al que se puede acceder únicamente a través del dispositivo registrado. Cada sitio web recibe credenciales de inicio de sesión criptográficas únicas, que se limitan al dispositivo del usuario y nunca se almacenan en ningún servidor. Este enfoque protege eficazmente contra el phishing, el robo de contraseñas y los ataques de repetición.

Facilidad de uso: Los usuarios pueden acceder a sus credenciales criptográficas utilizando las funciones de seguridad inherentes de su dispositivo, como sensores de huellas dactilares o reconocimiento facial, así como dispositivos externos como llaves USB o pulseras Bluetooth.

Protección de la privacidad: Las claves criptográficas son distintas para cada sitio web, lo que impide el seguimiento de los usuarios en diferentes sitios web. Además, los datos biométricos se procesan únicamente en el dispositivo del usuario, lo que elimina los riesgos asociados con el almacenamiento centralizado de información biométrica.

Escalabilidad: El modelo de autenticación descentralizada de FIDO2 garantiza una alta escalabilidad. Las aplicaciones web autentican a los usuarios a través de una API de JavaScript estandarizada, que es compatible con la mayoría de los navegadores web contemporáneos.

¿Las Passkeys son FIDO2?

La respuesta corta: sí, las Passkeys son claves FIDO2. La Alianza FIDO se enorgullece de alardear en su sitio web de cómo las claves FIDO2 ahora admiten Passkeys de un solo dispositivo, ¡y con razón! De hecho, para citar a la Alianza FIDO, “cualquier credencial FIDO sin contraseña es una clave de acceso”, y las claves FIDO2 caen absolutamente en esa descripción. Las Passkeys y las claves FIDO2 emplean los mismos principios básicos de inicio de sesión utilizando claves criptográficas en lugar de la combinación pasada de nombre de usuario y contraseña.

¡Recomendamos utilizar FIDO2 y autenticación con tarjeta inteligente para no ser victima de phishing!

En Keytos, recomendamos encarecidamente utilizar tanto FIDO2 como la autenticación con tarjeta inteligente en toda su organización para que esté lo más seguro posible. Si desea obtener más información sobre cómo Keytos y EZCMS pueden ayudar a llevar la postura de seguridad de su organización al siguiente nivel, no dude en programar una consulta GRATUITA con uno de nuestros ex expertos en identidad de Microsoft hoy!