Cómo Dejar de Tener Contraseña en Entra ID: la Guía Definitiva

Como Eliminar Contraseñas en Entra ID

Si está leyendo esto, es casi seguro que se le ha encomendado la tarea de ayudar a su organización a eliminar las contraseñas. Quizás sea porque la gerencia escuchó que las contraseñas comprometidas desempeñan un papel clave en más del 80% de las ataques de seguridad cibernética, o tal vez sea debido a los incentivos y descuentos del seguro cibernético por no usar contraseña. Sin embargo, el motivo por el que estás aquí no es tan importante como lo que vas a aprender. En esta guía, lo guiaré sobre cómo dejar de usar contraseña en Entra ID (Azure AD), desde todos los “errores”, hasta enlaces, guías paso a paso para cada proceso y los consejos que nos ayudaron seguir Mejores prácticas de Azure Identity y pasar a estar completamente sin contraseñas.

Decidir qué credencial no phishing utilizar

El primer paso para no tener contraseña es descubrir qué credenciales sin contraseña tienen sentido para sus usuarios. A continuación, desglosaré cada método de autenticación: sus ventajas y desventajas, y para qué escenarios funciona mejor. Si no desea información tan detallada, vaya a la sección “¿Qué método sin contraseña debo utilizar” de este blog?

Tarjeta inteligente con Azure CBA

El método de autenticación sin contraseña más antiguo y compatible es la autenticación con tarjeta inteligente (PIV). Este método utiliza un certificado x.509 en una tarjeta inteligente o token de hardware como YubiKey. Este es el único método de autenticación compatible con todas las bibliotecas de autenticación locales y en la nube de Azure, lo que lo convierte en el método de autenticación más versátil.

Tarjeta inteligente vs YubiKey para PIV

Una de las preguntas más comunes que recibimos es: “¿Cuál es la diferencia entre una tarjeta inteligente y una YubiKey?” …y la respuesta es que no hay muchos (aparte de que Yubico es el único proveedor de PIV compatible con Azure CBA en dispositivos móviles), pero en una PC o Mac normal, YubiKey se lee como una tarjeta inteligente. Los principales factores que podría considerar son:

-

Costo: si bien las YubiKeys pueden parecer costosas con su costo de $50 USD, las tarjetas inteligentes cuestan alrededor de $20, sin embargo, también necesita un lector de tarjetas inteligentes que generalmente se venden por $15 dólares, lo que acerca la diferencia de precios. Sin embargo, al tener miles de usuarios, ¡esos pequeños ahorros pueden sumar!

-

Factor de forma: muchas organizaciones prefieren tener su identificación de empleado impresa en la tarjeta que usan para autenticarse conozca cómo Keytos puede ayudarlo con la impresión y distribución de tarjetas inteligentes, mientras que otros están de acuerdo con que su tarjeta para acceso físico sea diferente a la llave de hardware que usan para el acceso en línea.

-

Características: la mayoría de los factores de forma de tarjetas inteligentes son solo PIV, lo que significa que solo pueden realizar autenticación basada en certificados, los tokens de hardware modernos como YubiKeys pueden hacer ambas autenticación FIDO2 y autenticación basada en certificados brindando siempre a tus usuarios el mejor método de autenticación.

FIDO2

FIDO2 ha ganado popularidad en la comunidad sin contraseña debido a su reputación de ser más fácil de implementar y más conveniente para autenticarse (que lo es). Desafortunadamente, como ocurre con cualquier tecnología nueva, existen algunos problemas al autenticarse con sistemas heredados como locales, y todavía hay no hay compatibilidad total con FIDO2 en iOS o Azure PowerShell. Descubra cómo puede aprovechar FIDO2 y Azure CBA para no tener contraseñas en Azure.

Autenticación telefónica

El último método de autenticación convencional es la autenticación telefónica. Si bien no es tan segura como la autenticación FIDO2 o Smartcard, es la más popular debido a su conveniencia. Todo el mundo tiene un teléfono inteligente, por lo que no es necesario implementar claves de hardware para la autenticación. Si bien la autenticación telefónica sin contraseña es mucho más segura que la MFA (autenticación multifactor) tradicional basada en contraseña, aún no es completamente indestructible ya que los usuarios son propensos a fatiga de MFA. Recomendamos utilizar esto en los casos en los que la comodidad es primordial o el presupuesto es ajustado. (Lea nuestro blog sobre cómo la autenticación sin contraseña es más barata que la autenticación con contraseña podría ayudar a convencer a la gerencia de no utilizar contraseñas).

¿Qué método sin contraseña debo utilizar?

Si bien en esta sección lo dividimos en diferentes categorías, no es necesario que utilice el mismo método de autenticación para todas sus cuentas. Es posible que su equipo de ventas utilice la aplicación Microsoft Authenticator y que sus ejecutivos de nivel C utilicen FIDO2 + Smartcard; a fin de cuentas, todo es un equilibrio entre usabilidad, costo y tolerancia al riesgo.

Autenticación sin contraseña con un presupuesto limitado

Si tiene un presupuesto limitado, utilice el método de autenticación sin contraseña más popular (Microsoft Passwordless Authenticator) es una gran opción. ¿Por qué?

-

Es gratis.

-

Los usuarios están acostumbrados a utilizar su teléfono como método de autenticación.

Sin embargo, como se mencionó anteriormente, no es totalmente indestructible. Ha habido muchos ataques de phishing causados ya sea por la fatiga de las notificaciones (enviar suficientes notificaciones hasta que el usuario hace clic en Sí) o por ingeniería social (alguien llama al empleado y le dice que es TI y que, si está probando algo, puede aprobar la notificación su teléfono).

Autenticación sin contraseña para Active Directory local + Azure Cloud

Si se suscribe a nuestro boletín, probablemente haya leído la publicación en FIDO2 on-premises y sepa que para on-premises, Smartcard sigue siendo rey. Lo que significa que si tiene un entorno híbrido, puede salirse con la autenticación solo con tarjeta inteligente e incluso obtener tarjetas inteligentes heredadas que son más baratas (y multipropósito, ya que pueden usarse para crear acceso e identificaciones de empleados) que los tokens de hardware más modernos como YubiKeys o Claves Feitian. Sin embargo, tenga en cuenta que lo que ahorre en tarjetas inteligentes lo gastará en lectores de tarjetas inteligentes y con las claves de hardware más modernas también obtendrá capacidades FIDO2 que le permitirán tener las dos mejores credenciales antiphishing en un solo dispositivo.

Autenticación sin contraseña para Azure solo en la nube y Microsoft 365

Si solo tiene recursos en la nube (Azure y/o Microsoft 365), es posible que se sienta inclinado a optar por FIDO2 únicamente, ya que Microsoft lo ha comercializado como la credencial no phishing basada en la nube; Desafortunadamente, sin embargo, no es compatible con todos sus servicios. Las herramientas que utilizan MSAL, como Azure PowerShell, no admiten la autenticación FIDO2 y, aunque están avanzando para que esté disponible en más lugares, como en los navegadores iOS todavía no es compatible con las aplicaciones de Microsoft iOS. Para mitigar esto, utilizamos la autenticación de certificado FIDO2 + Azure CBA. EZCMS es el único CMS que agrega un certificado de tarjeta inteligente y una credencial FIDO2 a una YubiKey en el mismo proceso de incorporación, lo que lo hace perfecto para el usuario: no saben cuándo están usando Azure CBA y cuándo están usando FIDO2, solo saben que están usando su clave de hardware para la autenticación sin contraseña.

Cómo implementar la autenticación sin contraseña en Azure

Ahora que ha seleccionado su método sin contraseña, ¡comienza la parte divertida! Debe considerar todo el ciclo de vida de su usuario y cómo se verá en un mundo sin contraseña, esto incluye: creación de un usuario sin contraseña, distribución de claves de hardware, incorporación de usuarios, incorporación de computadoras personales, autenticación de red, acceso condicional y acceso sin contraseña a Recursos AD como Linux. Pero no te preocupes, a continuación verás cómo superar cada uno de estos obstáculos.

Cómo crear un usuario de AAD (Azure Active Directory) sin contraseña

Si bien Microsoft lleva bastante tiempo hablando de sin contraseña, no tienen la opción de crear usuarios sin contraseña, lo mejor que podemos hacer es crear usuarios con contraseñas muy largas (que no se guarden en ningún lado) y tengan acceso condicional. políticas que requieren un método de autenticación sin contraseña. Tenemos una excelente guía sobre cómo crear usuarios con contraseñas aleatorias que le proporcionará usted con el código de PowerShell para crear los usuarios.

Distribuyendo sus tokens de hardware (YubiKeys, Feitian, tarjetas inteligentes) en todo el mundo

Tanto para las empresas grandes como para las pequeñas, una de las partes más difíciles de no utilizar contraseñas con tokens de hardware es la distribución.

Para las grandes empresas, la distribución en todo el mundo se convierte en un problema. Desde lidiar con la aduana hasta tener un equipo dedicado a administrar y enviar las llaves, todo puede volverse excepcionalmente complejo. Afortunadamente, hemos aprendido de la distribución de decenas de miles de claves en todo el mundo. Es por eso que EZCMS ofrece un software de emisión de boletos integrado que facilita a su departamento de TI enviar y administrar su inventario, incluso nuestros servicios logísticos administrados de tarjetas inteligentes y YubiKey donde aprovechamos a nuestros socios en todo el mundo para distribuir claves a sus usuarios en todo el mundo.

Para las pequeñas empresas, los desafíos son diferentes pero igualmente difíciles: desde estar limitados por actores de la industria que no venden claves a las pequeñas empresas, hasta no tener la infraestructura para enviar o imprimir tarjetas inteligentes, puede convertirse en un gran obstáculo para no tener contraseñas. Es por eso que en Keytos, sin importar su tamaño, podemos ayudarlo con todo, desde la impresión de tarjetas inteligentes hasta la compra y envío de llaves de hardware. Deje que nuestro equipo de expertos haga que este paso a la tecnología sin contraseña sea lo más simple posible.

Cómo crear una credencial sin contraseña sin contraseña ni TAP (Pase de acceso temporal)

El primer obstáculo es incorporar a los usuarios al método sin contraseña de su elección sin contraseña y protegerse de ataques de ingeniería social a su personal de TI, como el ataque de restablecimiento de contraseña de MGM donde los atacantes se hicieron pasar por un usuario para obtener una contraseña temporal.

Si está leyendo la documentación de Microsoft, le recomendarán usar un TAP pero si realmente lo analizas, un TAP es solo una contraseña de un solo uso vulnerable a los ataques que mencionamos antes y será tu eslabón más débil. Tenemos un artículo completo sobre cómo incorporar usuarios sin TAP pero básicamente debes tener una opción de incorporación de autoservicio como la de EZCMS. Validación de identificación gubernamental que se muestra a continuación:

Incorporación de una computadora usando el piloto automático de Intune

Una vez que hayamos creado la identidad del usuario (recomendamos tener un quiosco donde los usuarios puedan usar la aplicación EZCMS sin su PC, o que los usuarios remotos usen su computadora personal para registrarse. No se preocupe EZCMS tiene validaciones adicionales para evitar ataques de un dispositivo no administrado el usuario debe configurar su PC de trabajo, Windows 11 admite el inicio de sesión con una clave de seguridad para OOBE, lo que significa que el usuario puede iniciar sesión por primera vez. tiempo a su computadora usando su clave FIDO2, ¡sin necesidad de una contraseña o un TAP!

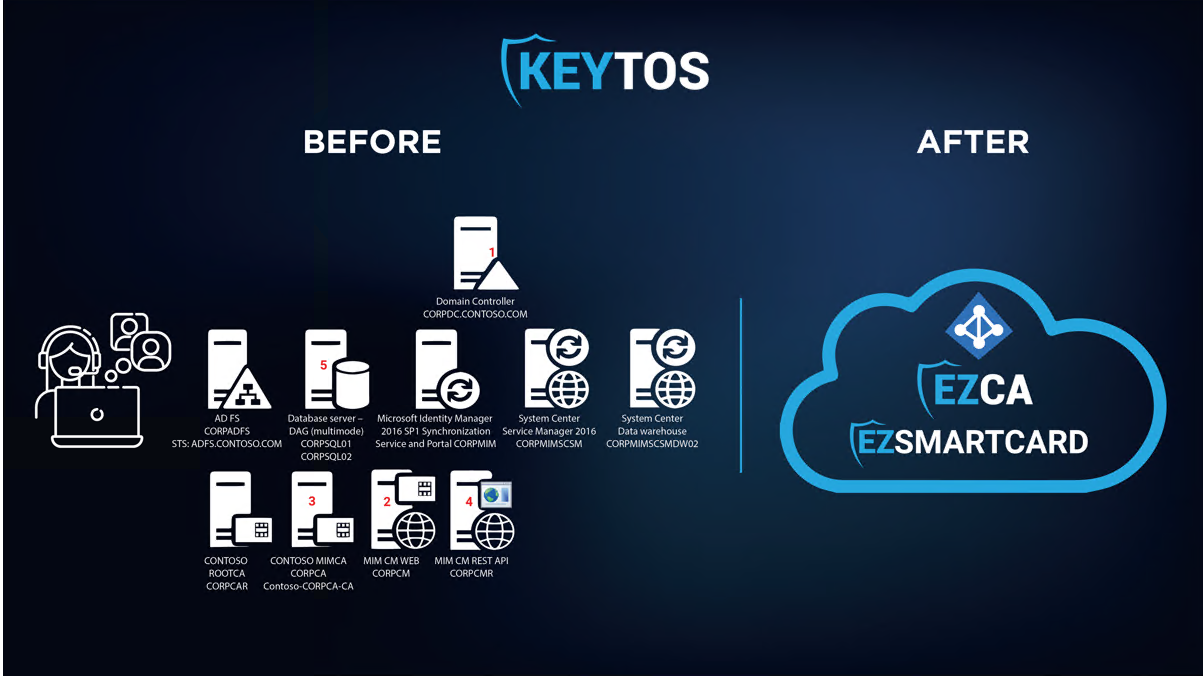

Configuración de Intune SCEP (Protocolo simple de inscripción de certificados) para autenticación VPN y WIFI

Si está utilizando el piloto automático, está utilizando Intune y la mejor manera de autenticarse en su VPN y WIFI es utilizando certificados X.509 administrados a través de Intune SCEP. Puede configurar su ADCS CA y servidor SCEP y mantener manualmente esos servidores; sin embargo, existen servicios Intune PKI de terceros como EZCA que hacen que todo el proceso sea súper fácil y puede tener su CA respaldada por HSM y su perfil WIFI sin contraseña en minutos.

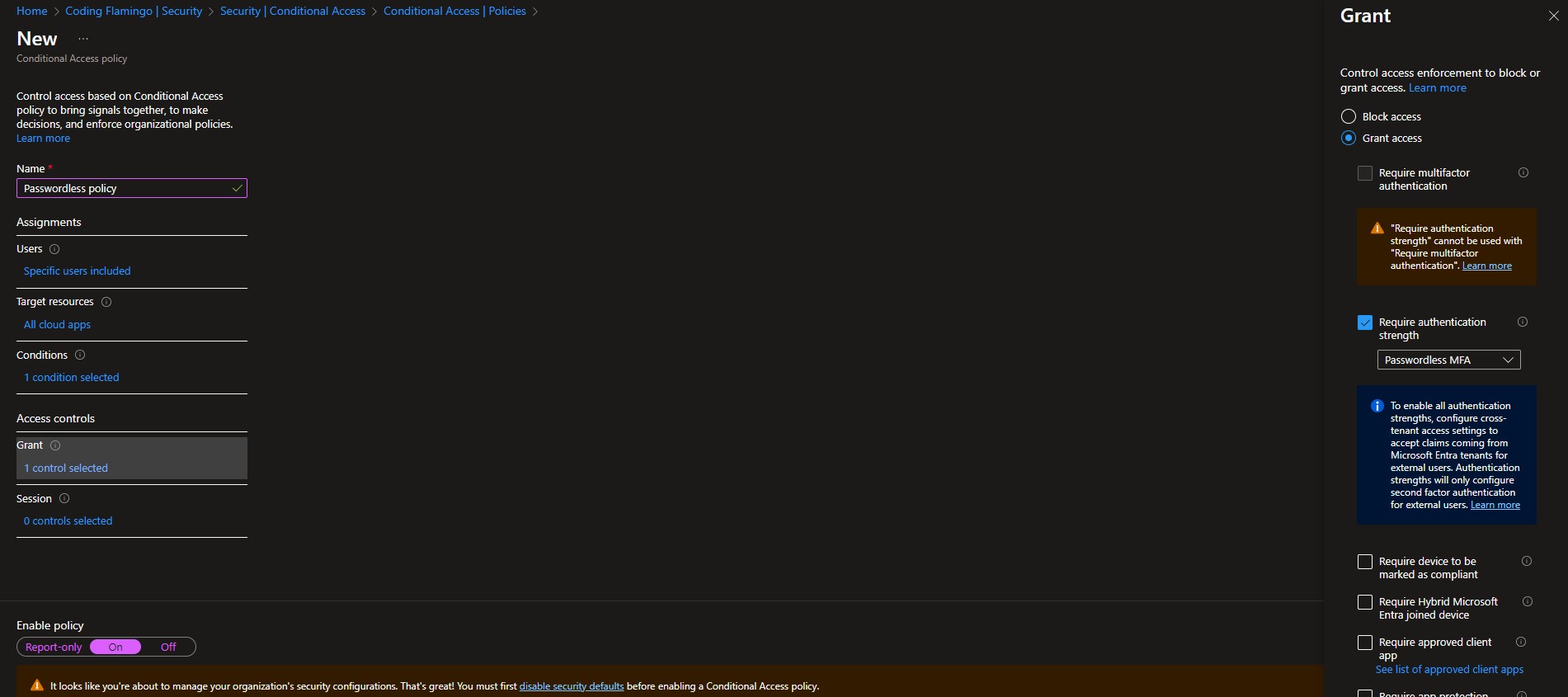

Configuración del Acceso Condicional

Una vez que haya implementado la autenticación sin contraseña en su organización, es hora de exigir que solo se utilicen esos métodos para la autenticación. Afortunadamente, Microsoft lo pone fácil con el acceso condicional (siempre que tenga una licencia Entra ID Premium P1 o superior, pero definitivamente vale la pena). Para configurar esto, puede ir al portal de Azure como administrador global, hacer clic en Entra ID y luego en Seguridad -> Políticas de acceso condicional -> Nueva política. Asigne un nombre a su política, configure un puñado de usuarios de prueba para probar la política (no desea bloquear a sus usuarios), seleccione las aplicaciones en las que desea aplicar esta política. Establezca sus condiciones (aquí puede excluir plataformas de dispositivos que no admitan el método de autenticación seleccionado; sin embargo, recomendamos aplicarlo en todas partes; recuerde que los piratas informáticos solo tienen que encontrar un punto débil). Establezca “Requerir fuerza de autenticación” en MFA sin contraseña en la sección Conceder de los controles de acceso. También recomendamos configurar los requisitos del dispositivo; puede ver nuestro seminario web sobre seguridad de dispositivos, pero este blog ya es demasiado largo para profundizar también en la seguridad de dispositivos.

Autenticación sin Contraseña en Linux

Si bien el primer paso para la autenticación sin contraseña es proteger su cuenta corporativa, muchas organizaciones terminan ahí y se olvidan de una de las partes más grandes de su infraestructura crítica: Linux. Linux, de forma predeterminada, está diseñado para tener cuentas locales que no están conectadas a Active Directory; si bien eso fue lo suficientemente bueno para el comienzo de SSH, la sobrecarga del ciclo de vida de las credenciales y la administración de usuarios no se adapta a los requisitos de la nube. Para solucionar esto, muchos intentan unir AD a sus máquinas Linux que, si bien funciona, no es tan seguro y es propenso a muchas interrupciones causadas por DNS. Grandes organizaciones como Google, Facebook, Uber y Netflix han recurrido a los certificados SSH.

Certificados SSH son certificados criptográficos que otorgan acceso a corto plazo al nodo Linux. La parte más difícil de los certificados SSH es la creación: si bien puede crearlos manualmente, Linux no tiene una manera de verificar automáticamente el nivel de acceso del usuario para otorgarle acceso. Estas grandes empresas utilizan herramientas internas que han desarrollado para comprobar los permisos de los usuarios y crear el certificado SSH. Si bien esas herramientas internas no están disponibles, puede usar EZSSH, esta herramienta autentica al usuario usando Azure AD, verifica que el usuario cumpla con todas las condiciones políticas de acceso que ha creado y luego verifica su RBAC de Azure o las ACL de la política híbrida para puntos finales SSH que no son de Azure y crea un certificado SSH a corto plazo para otorgar acceso al usuario; una vez finalizada la sesión, el certificado no se puede utilizar de forma indebida porque está caducado.

Implementación de la Autenticación sin Contraseña: Qué Sigue?

Como puede ver en esta larga guía, eliminar completamente las contraseñas en Azure puede tener muchas partes móviles, pero es posible, y una vez que lo haga, nunca mirará atrás (créanos, hemos estado completamente sin contraseñas durante más de dos años). y nos encanta). Si está listo para dar el siguiente paso en su viaje sin contraseñas, reserve una llamada con uno de nuestros ingenieros, con más de décadas de experiencia moviendo algunas de las empresas más grandes (incluidas Microsoft) a un entorno totalmente sin contraseña. ¡Estaremos encantados de revisar su plan y asegurarnos de que haya cruzado todos los puntos y las íes!