Cuáles son los Mejores Métodos Resistentes al Phishing

FIDO2 y la autenticación con tarjeta inteligente son los mejores métodos de autenticación resistentes al phishing

Elegir adoptar un método de autenticación resistente al phishing es una cosa; descubrir la mejor manera de implementar dicho método es un desafío completamente diferente. En este blog, describiremos las ventajas de los dos principales métodos de autenticación resistentes al phishing: FIDO2 y autenticación con tarjeta inteligente.

Autenticación FIDO2

¿Qué es FIDO2?

Puede consultar nuestro blog en “qué es FIDO2” para una verdadera inmersión profunda en el tema, pero para los propósitos de este artículo, veamos una descripción general:

FIDO2 significa “Fast Identity Online 2” y es una evolución de los estándares FIDO, cuyo objetivo es mejorar los métodos de autenticación en línea. Desarrollado por la Alianza FIDO, FIDO2 busca reemplazar la autenticación tradicional basada en contraseñas con alternativas más seguras y fáciles de usar. Este estándar aprovecha dispositivos como teléfonos inteligentes y computadoras portátiles, equipados con funciones biométricas o claves de seguridad, para la autenticación tanto en entornos móviles como de escritorio. La motivación clave detrás de FIDO2 es contrarrestar las debilidades inherentes de las contraseñas e introducir una forma más sólida de verificación de usuarios, reduciendo la riesgo de fraude en línea.

Autenticación de tarjeta inteligente

¿Qué es la autenticación con tarjeta inteligente?

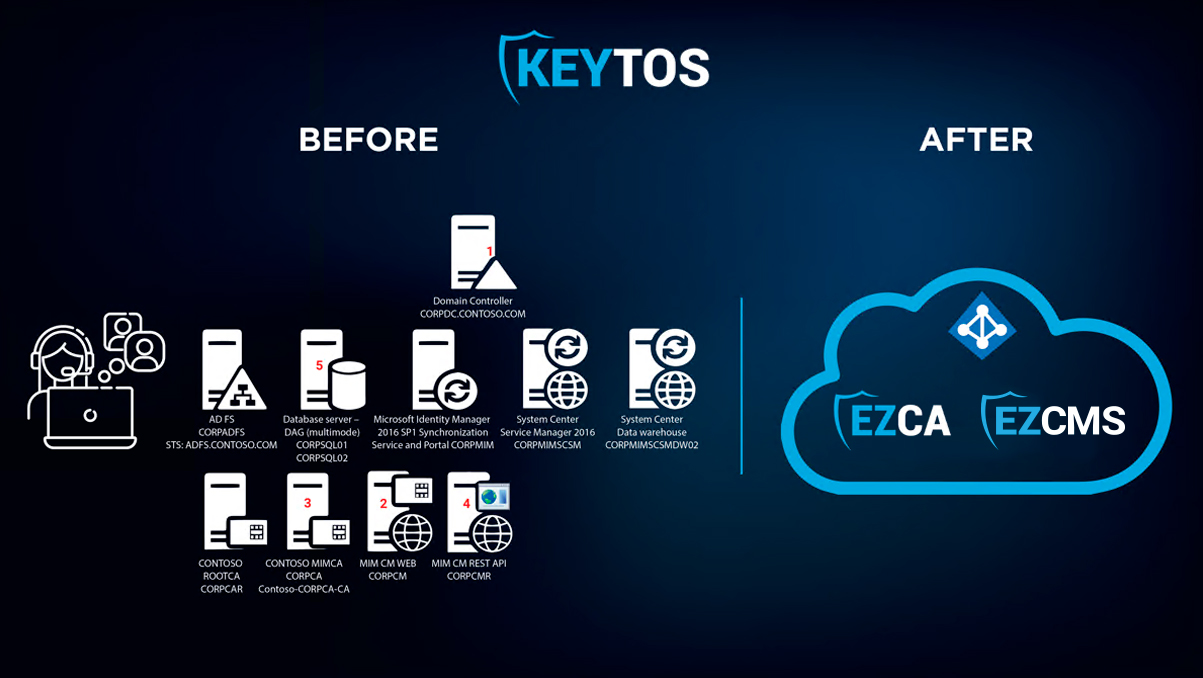

La autenticación con tarjeta inteligente, reconocida como el primer método de autenticación resistente al phishing, es un sistema altamente seguro que los gobiernos han utilizado a nivel mundial durante más de dos décadas. Se basa en certificados X.509, un formato estándar para certificados de clave pública, que son cruciales para establecer comunicaciones seguras en entornos en red. A pesar de ser considerada el método de autenticación más seguro disponible en la actualidad, la autenticación con tarjeta inteligente también es conocida por su complejidad tanto en su implementación como en su gestión. Históricamente, la implementación de una solución simple de autenticación con tarjeta inteligente requería una infraestructura extensa, que a menudo involucraba más de diez servidores. Esta complejidad refleja las sólidas medidas de seguridad que sustentan esta avanzada tecnología de autenticación, garantizando un alto nivel de seguridad en aplicaciones sensibles y críticas.

¿Cómo facilita Entra CBA la autenticación con tarjeta inteligente?

Debido a la Orden ejecutiva 14028 donde requería una gestión de identidad centralizada en la nube, Microsoft presentó Entra CBA. Entra CBA elimina la necesidad de todos los servidores y complejidades y hace que la autenticación con tarjeta inteligente sea tan simple como hacer clic en algunas casillas de verificación en Entra ID. ¿No me cree? Consulte nuestra guía sobre cómo habilitar Entra CBA, esto más el trabajo de Microsoft socios como Keytos que crean soluciones PKI basadas en Azure y tecnología de incorporación de tarjetas inteligentes permite a cualquier organización habilitar la autenticación resistente al phishing de nivel gubernamental en minutos.

¿Qué hace que la autenticación de tarjetas inteligentes sea resistente al phishing?

La resistencia al phishing de la autenticación con tarjeta inteligente se debe a su dependencia de los certificados criptográficos, que están integrados de forma segura en la tarjeta inteligente o en tokens de hardware como YubiKeys. Estos certificados, que cumplen con estándares como PIV, condensan información crucial del usuario, incluido el nombre de usuario y, siguiendo el KB5014754 actualización: la identificación del usuario. La base de la autenticación con tarjeta inteligente reside en la confianza establecida por la CA emisora; Este mecanismo de confianza permite a las organizaciones autenticar usuarios sin necesidad de registrar individualmente cada credencial con cada parte involucrada. Durante el proceso de autenticación, en lugar de depender de información ingresada por el usuario potencialmente vulnerable, como contraseñas, el servicio simplemente verifica que el certificado haya sido emitido por una CA confiable y valida la información del usuario contenida en él. Este proceso es similar a cómo confiamos en una licencia de conducir: cuando alguien nos muestra una identificación emitida por el gobierno, aceptamos la identidad de esa persona basándonos en la confianza en la autoridad emisora (el gobierno). Así es como la autenticación con tarjeta inteligente contrarresta eficazmente el phishing, ya que la autenticación no depende de credenciales que puedan ser robadas o manipuladas fácilmente.

¿Qué método de autenticación resistente al phishing debería utilizar?

Si tiene dificultades para elegir entre la autenticación FIDO2 y la tarjeta inteligente para su organización, está de suerte: ¡no tiene que elegir! Recomendamos encarecidamente utilizar una combinación de autenticación FIDO2 y tarjeta inteligente para obtener la mejor experiencia de autenticación resistente al phishing. FIDO2, aunque increíblemente fácil, no es compatible en todas partes; Las tarjetas inteligentes, sin embargo, son compatibles en todas partes. Como tal, recomendamos usar ambos simplemente por conveniencia. Al usar llaves de hardware como YubiKeys (específicamente algo como la serie YubiKey 5), puede usar algo que admita tanto FIDO2 como Smartcard, lo que le permitirá utilizar la autenticación FIDO2 la mayor parte del tiempo y la autenticación con tarjeta inteligente en los momentos en que FIDO2 no es compatible.

Afortunadamente para usted, existen herramientas como EZCMS, el mejor sistema de administración de credenciales para FIDO2 y Smartcard que le permiten utilizar la autenticación FIDO2 y Smartcard con facilidad. Mire el video a continuación para ver cómo EZCMS puede ayudar a su organización, y si desea obtener más información sobre cómo EZCMS puede aplicarse a su caso de uso específico, no dude en programar una consulta GRATUITA con uno de nuestros ex expertos en identidad de Microsoft!