Si está leyendo este blog, probablemente le hayan asignado la tarea de proteger la red Wi-Fi de su organización con Entra ID o Acceso condicional. Si bien me gustaría poder decirle “Solo haga clic aquí y listo”, la realidad es que configurar la autenticación Wi-Fi con Entra ID y acceso condicional es un poco más complicado que eso. La razón de esto es que Entra ID no habla autenticación de red y la autenticación de red no habla Entra ID. Para superar esta brecha, necesita un servicio Cloud RADIUS que pueda hablar ambos idiomas. En este blog, cubriremos cómo puede configurar la autenticación de Wi-Fi con Entra ID y acceso condicional.

Su próxima intuición será: bueno, tenemos Entra ID, si bien esto sería ideal, no es compatible con la mayoría de los proveedores de red más populares porque necesitaría Internet para poder acceder al portal para autenticarse en la red. En su lugar, vamos a utilizar Cloud RADIUS, que si bien admite Autenticación RADIUS Entra ID con nombre de usuario y contraseña, recomendamos enfáticamente el uso de certificados para la autenticación. Las dos razones principales para usar certificados son: 1. Es más seguro, ya que el usuario no tiene que recordar una contraseña y 2. Es más fácil de usar, ya que el usuario no tiene que hacer nada para autenticarse en la red, simplemente funciona mágicamente. Para que esto funcione, debe tener sus certificados de dispositivo Intune y una instancia de EZRADIUS. Dejaré un video a continuación que muestra cómo configurar la autenticación basada en certificados con EZRADIUS e incluso explica cómo puede configurar su Azure Cloud PKI para emitir los certificados.

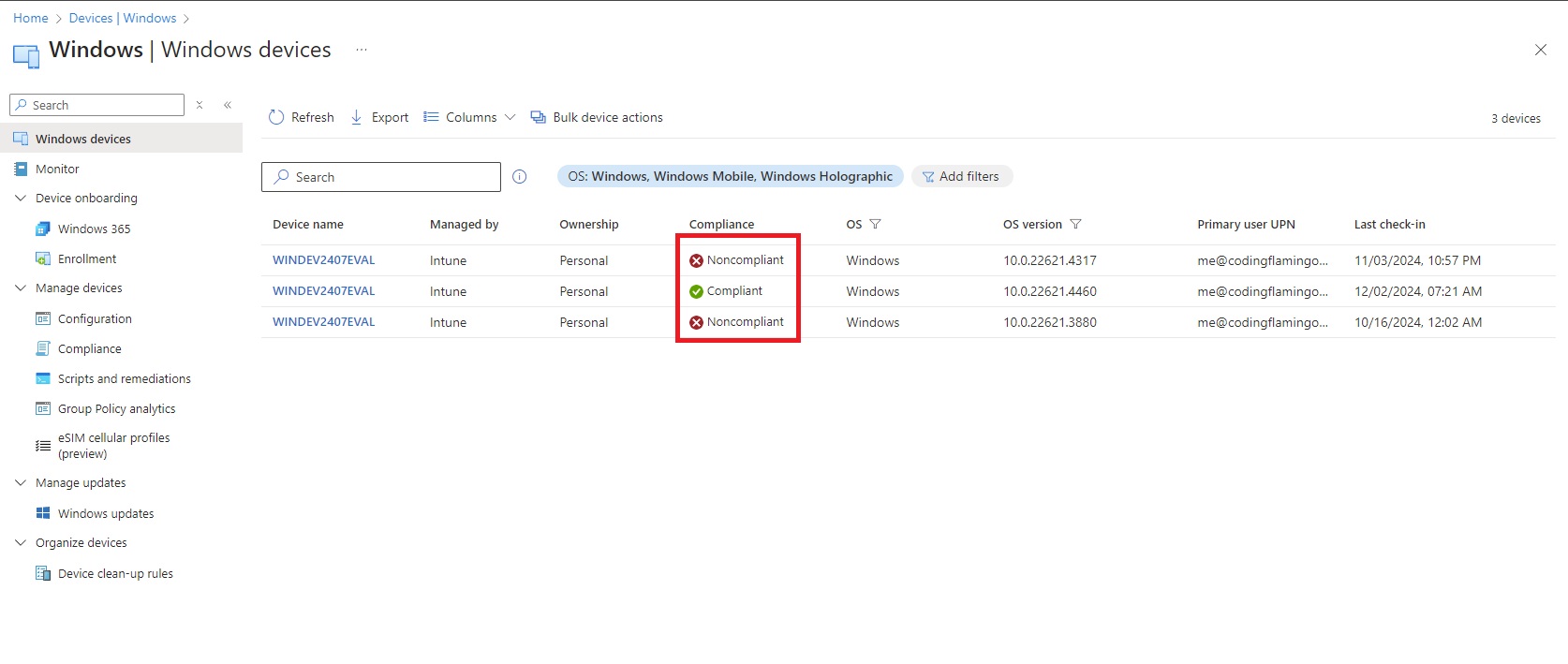

Como se mencionó anteriormente, vamos a utilizar Cloud RADIUS y no hay forma de hacer SSO, lo que significa que no todas sus políticas de acceso condicional funcionarán. Sin embargo, dado que en este ejemplo utilizaremos certificados de dispositivo (Cómo crear certificados SCEP de dispositivo en Intune), puede utilizar las políticas de cumplimiento del dispositivo para verificar si el dispositivo cumple con las normas de Intune antes de permitirle conectarse a la red. Esta es una excelente manera de garantizar que solo los dispositivos que cumplen con sus políticas de seguridad puedan conectarse a su red. Esto significa que si un dispositivo tiene un certificado válido, pero digamos que la política de cumplimiento de su dispositivo Intune requiere que ejecute el antivirus cada 24 horas, si el dispositivo no cumple con este requisito, no podrá conectarse a la red.

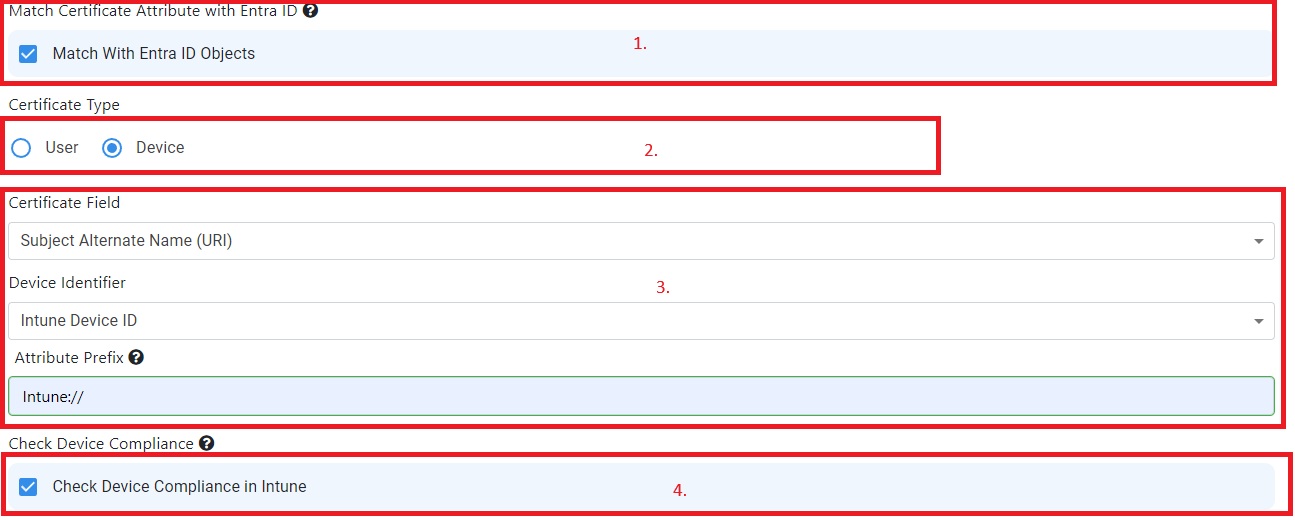

Para habilitar políticas de acceso condicional para la autenticación de Wi-Fi, es tan simple como configurar la Política de acceso con certificados de Intune (la que usa autenticación de dispositivo) y asegurarse de haberla configurado en 1. “Hacer coincidir el certificado con el ID de Entra”, 2. Seleccione el tipo de certificado como “Dispositivo”, 3. Ingrese la ubicación en la que en el certificado configuró el campo ID de dispositivo de Entra Intune y 4. Establezca la política para verificar el cumplimiento del dispositivo en Intune. Nota: Recomendamos tener una política “Catch all” en la parte inferior que coloque los dispositivos en una VLAN diferente si no cumplen con los requisitos de cumplimiento. Esto permitirá que el dispositivo esté en una red restringida donde puede acceder a Internet y obtener la condición de “Compatible” antes de poder acceder a la red.

Si desea comenzar a usar Cloud RADIUS, puede consultar nuestra documentación de RADIUS. Si tiene alguna pregunta, no dude en programar una reunión con uno de nuestros expertos en identidad donde uno de nuestros ingenieros puede ayudarlo a comprender cómo funcionará EZRADIUS para su caso de uso específico y responder cualquier otra pregunta que pueda tener sobre cómo proteger el acceso wifi para su organización usando certificados.