Como Utilizar Credenciales de AD Sin Unir Maquinas Linux a Directorio Activo

17 de junio de 2023

Equipo Keytos

Equipo Keytos

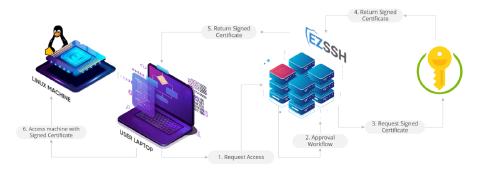

La unión de dominios a máquinas Linux puede parecer una buena forma de implementar IAM para Linux a escala; sin embargo, Linux no fue diseñado para esto. ¿La solución? Certificados SSH.