Cómo Dejar de Tener Contraseña en Azure con Entra CBA (Autenticación Basada en Certificados)

Cómo implementar la autenticación basada en certificados de Azure

La autenticación basada en certificados de Azure es la mejor manera de cumplir con la orden ejecutiva 14028 y proteja su organización mediante el uso de credenciales no phishing sin contraseña. La autenticación basada en certificados de Azure no solo mejora su seguridad sino que también mejora la experiencia del usuario y la productividad, con estudios que muestran una mejora de la velocidad de autenticación 4 veces, y una reducción del 20% al 50% en los tickets de soporte al utilizar la autenticación sin contraseña. En este blog, le explicaremos cómo configurar la autenticación sin contraseña en Azure con Azure CBA y comenzar a usarlo en menos de una hora (lo siento, intentamos hacerlo en 10 pasos, pero fue tan fácil que lo máximo que pudimos hacer fue 9).

¿Qué necesita para configurar la autenticación basada en certificados de Azure?

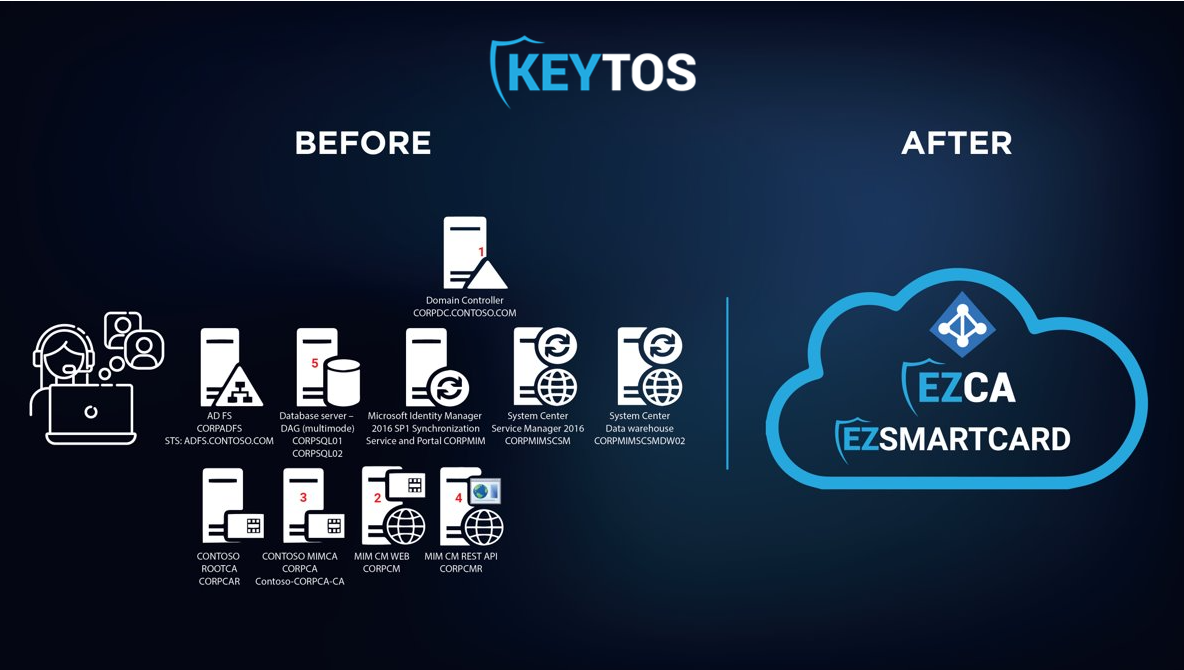

La autenticación basada en certificados de Azure funciona mediante certificados X.509 para autenticar a los usuarios. Certificados X.509 emitidos por una autoridad de certificación en la que confía Azure AD. Esto significa que necesita tener una autoridad de certificación que pueda emitir certificados X.509 a sus usuarios; desafortunadamente, Azure no tiene una autoridad de certificación incorporada que pueda emitir certificados a los usuarios, y ellos declaran la emisión y distribución de certificados fuera de alcance para Azure CBA. Para lograr la inscripción del certificado existen dos opciones: usando intune scep Nota como los Certificados de Intune no están protegidos con un pin, solo se consideran de factor único (consulte más en la sección Azure CBA a continuación para configurar Azure CBA para intune como factor único), o usar una tarjeta inteligente/YubiKey para proteger sus certificados de usuario. En este blog le mostraremos cómo configurar Azure CBA con tarjetas inteligentes y YubiKeys. Para habilitar la autoinscripción del certificado de tarjeta inteligente, utilizaremos EZCMS, nuestra herramienta de administración de tarjetas inteligentes que le permite administrar su inventario de tarjetas inteligentes y habilitar el autoservicio. Incorporación de tarjetas inteligentes para sus usuarios. Afortunadamente, Azure CBA, EZCA y EZCMS son soluciones SaaS basadas en Azure, lo que significa que su equipo no tiene que preocuparse por el mantenimiento de la infraestructura.

Paso 1: seleccione su proveedor de tarjeta inteligente

Seleccionar su proveedor de tarjetas inteligentes es un paso crucial en la configuración de Azure CBA, ya que la decisión afectará la experiencia del usuario, la seguridad y el costo de su implementación de Azure CBA. Hay varios proveedores de tarjetas inteligentes en el mercado, pero recomendamos usar YubiKeys para Azure CBA, por su facilidad de uso, compatibilidad con FIDO2, y certificación adicional y medida de seguridad en las que Yubico y Keytos trabajaron juntos para lograr el más alto nivel de seguridad de incorporación. Sin embargo, entendemos que las YubiKeys no son para todos, por lo que también hemos habilitado el soporte para tarjetas inteligentes PIVKey permitiéndole para tener una opción de menor costo para su implementación de Azure CBA que también puede funcionar como una identificación de empleado (incluso ayudamos con la impresión y distribución de tarjetas inteligentes). Una vez que haya seleccionado su proveedor de tarjetas inteligentes y haya solicitado algunas para probar, podemos configurar el resto de la infraestructura.

Paso 2: crear una instancia de EZCMS

Para configurar EZCMS, primero debe registrar la aplicación EZCMS en su inquilino, esto permitirá que EZCMS autentique a sus usuarios. Una vez registrada la aplicación, puede ir al Portal Azure y crear su instancia EZCMS. Una vez que se crea la instancia de EZCMS y la configuración de su organización está configurada, estamos listos para crear la Autoridad de Certificación que emitirá el certificado inteligente certificados de tarjeta.

Paso 3: cree su autoridad de certificación CBA de Azure

Si ya tiene una Autoridad de certificación ADCS de Windows configurada para emitir certificados de tarjetas inteligentes, puede conectar EZCMS a ADCS y comience a emitir certificados desde su CA ADCS. Sin embargo, si no tiene una CA existente o desea trasladar su infraestructura a la nube, le recomendamos utilizar EZCA, nuestra autoridad de certificación basada en la nube que permite usted debe crear autoridades de certificación respaldadas por HSM seguras y compatibles en Azure (nota: La CA de tarjeta inteligente EZCA debe encadenar hasta un CA raíz, puede crear una en EZCA o encadenarlo a su CA raíz existente). Una vez que haya creado sus autoridades de certificación, debemos cargar los certificados en Azure.

Paso 4: cargar certificados de autoridades certificadoras en Azure

Ahora que ha creado sus autoridades certificadoras, es hora de cargar sus certificados de CA como CA confiables en Azure. Para ello debemos seguir los siguientes pasos:

-

Vaya al portal de Azure como Administrador global.

-

Seleccione Azure Active Directory y luego, en el panel lateral izquierdo, seleccione Seguridad.

-

Seleccione Autoridades de certificación.

-

Cargue el certificado para cada CA en su infraestructura (CA raíz y emisora). Nota: asegúrese de agregar una URL CRL de acceso público para Azure para validar que los certificados no hayan sido revocados

Paso 5: configurar la autenticación basada en certificados de Azure

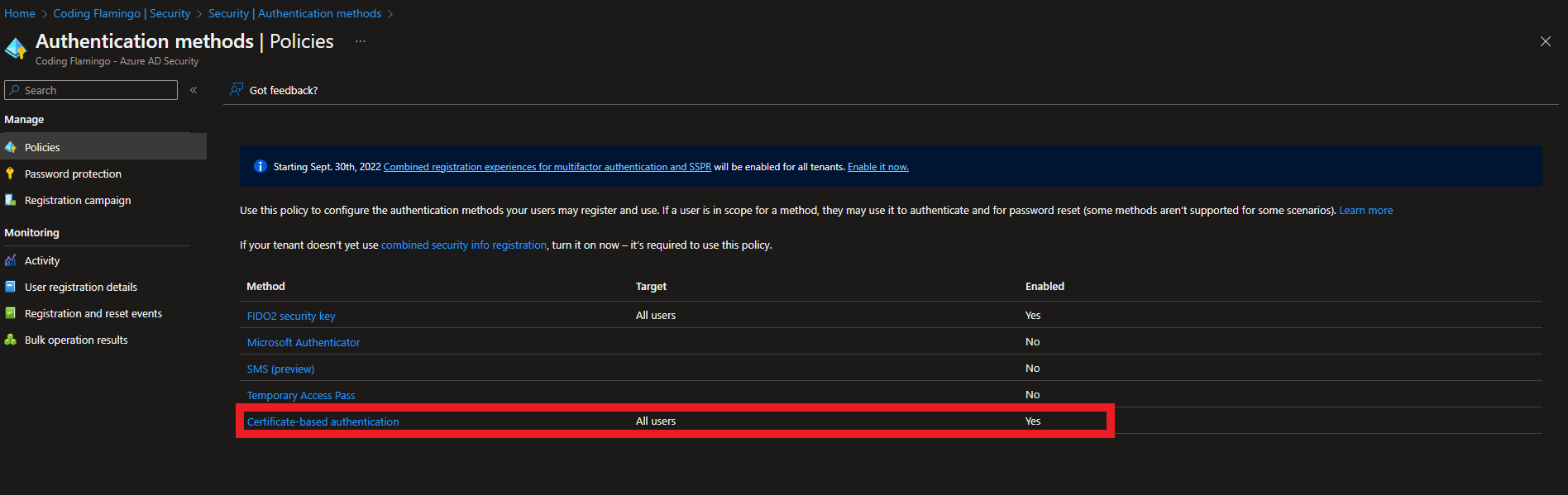

Después de configurar las autoridades de certificación en las que Azure debe confiar para la autenticación de usuarios, debemos configurar Azure para que acepte la autenticación basada en certificados como método de autenticación. Para hacer esto haremos:

-

Navegue hasta Métodos de autenticación dentro de la sección de seguridad.

-

Seleccione Políticas en el lado izquierdo.

-

Haga clic en autenticación basada en certificados.

-

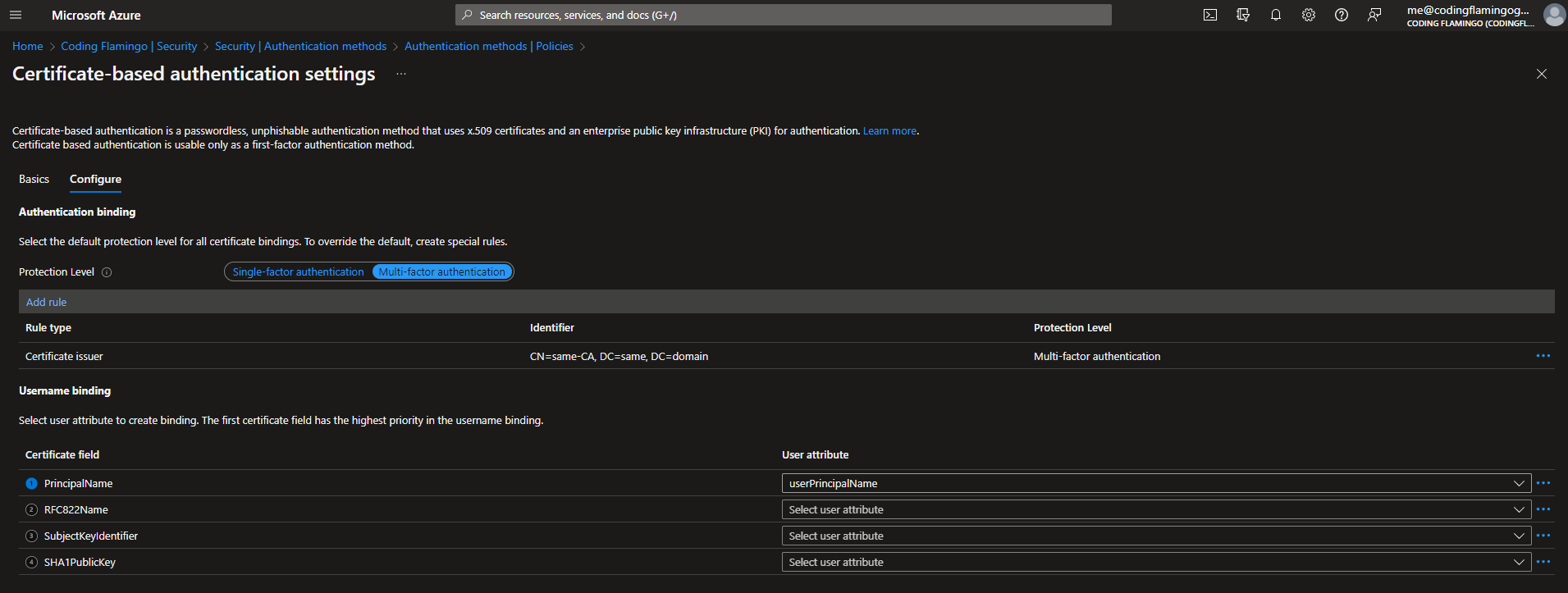

Haga clic en la pestaña Configurar.

-

Seleccione el nivel de protección (Azure tiene como valor predeterminado el factor único, ya que no sabe si solo va a usar un certificado sin una tarjeta inteligente o si va a proteger ese certificado, por lo que si va a usar tarjetas inteligentes, cambiar a autenticación multifactor).

-

En la sección de reglas, establezca las CA que pueden emitir certificados de usuario. Nota: También puede establecer un ID de política si está utilizando esa CA para otros tipos de certificados, pero las mejores prácticas de PKI recomiendan usar una CA dedicada para la autenticación con tarjeta inteligente

-

Seleccione el orden de vinculación del nombre de usuario (así es como se agrega el nombre de usuario en el certificado). En este ejemplo, usaremos la asignación de PrincipalName al nombre principal del usuario, que es el valor predeterminado de EZCMS.

-

Haga clic en Guardar

Paso 6: registre a su inquilino en EZCMS

EZCMS está diseñado para poder incorporar usuarios de múltiples inquilinos, por lo que puede usarlo para incorporar usuarios a todos sus diferentes inquilinos, por ejemplo, en Keytos, seguimos las mejores prácticas de seguridad de Azure y realizar un aislamiento completo de inquilinos para empresas (keytos.io), identidades de prueba e identidades de producción y usar EZCMS para incorporarlas todas. Siga la documentación de EZCMS o el vídeo a continuación para registrar su dominio.

Paso 7: Agregar un usuario de prueba a EZCMS

El último paso antes de emitir su primera tarjeta inteligente es agregar un usuario de prueba a EZCMS y luego podrá asignar un tarjeta inteligente a ese usuario. ¡Y luego podrá emitir su primera tarjeta inteligente!

Paso 8: Probar la autenticación

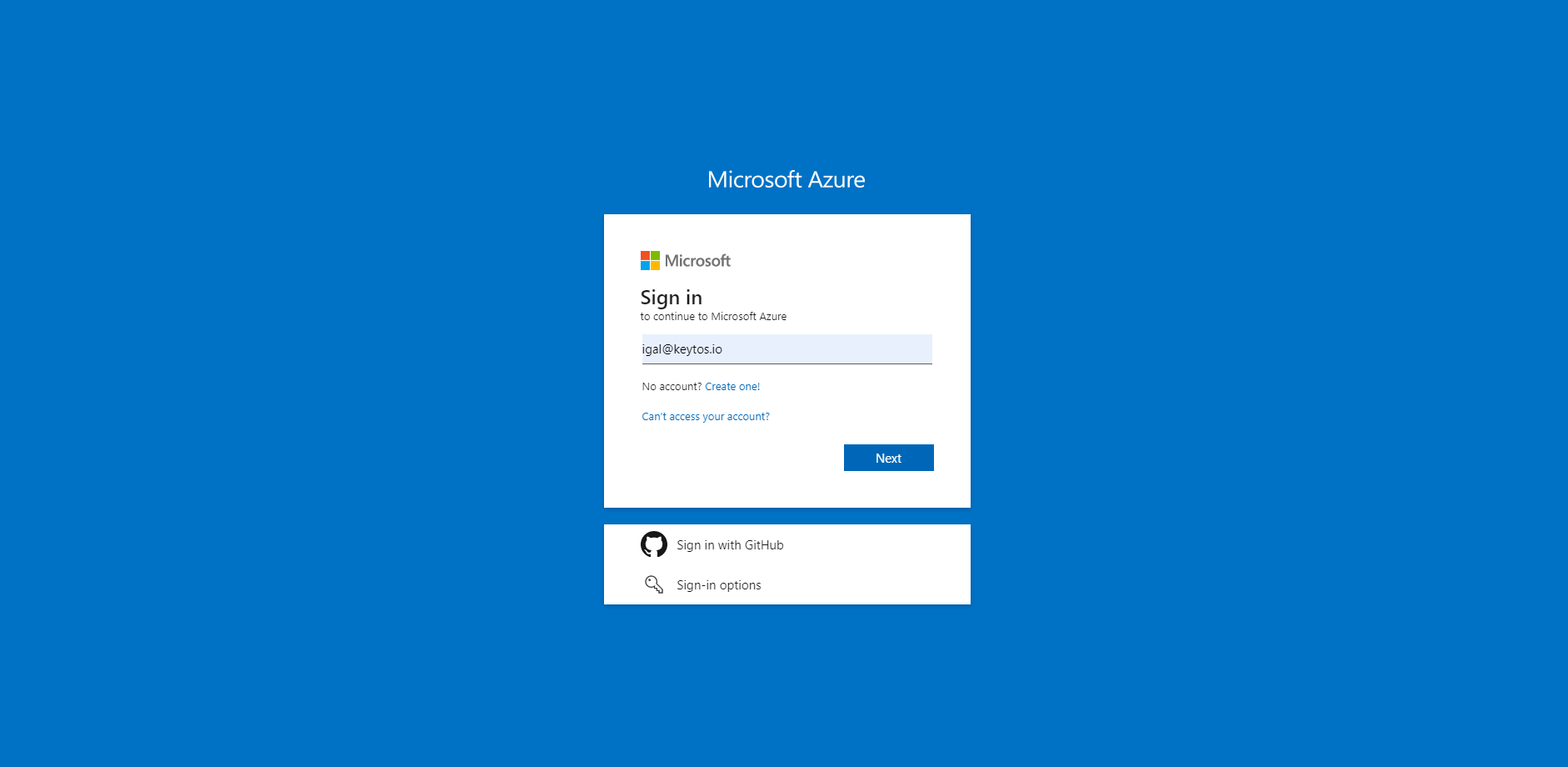

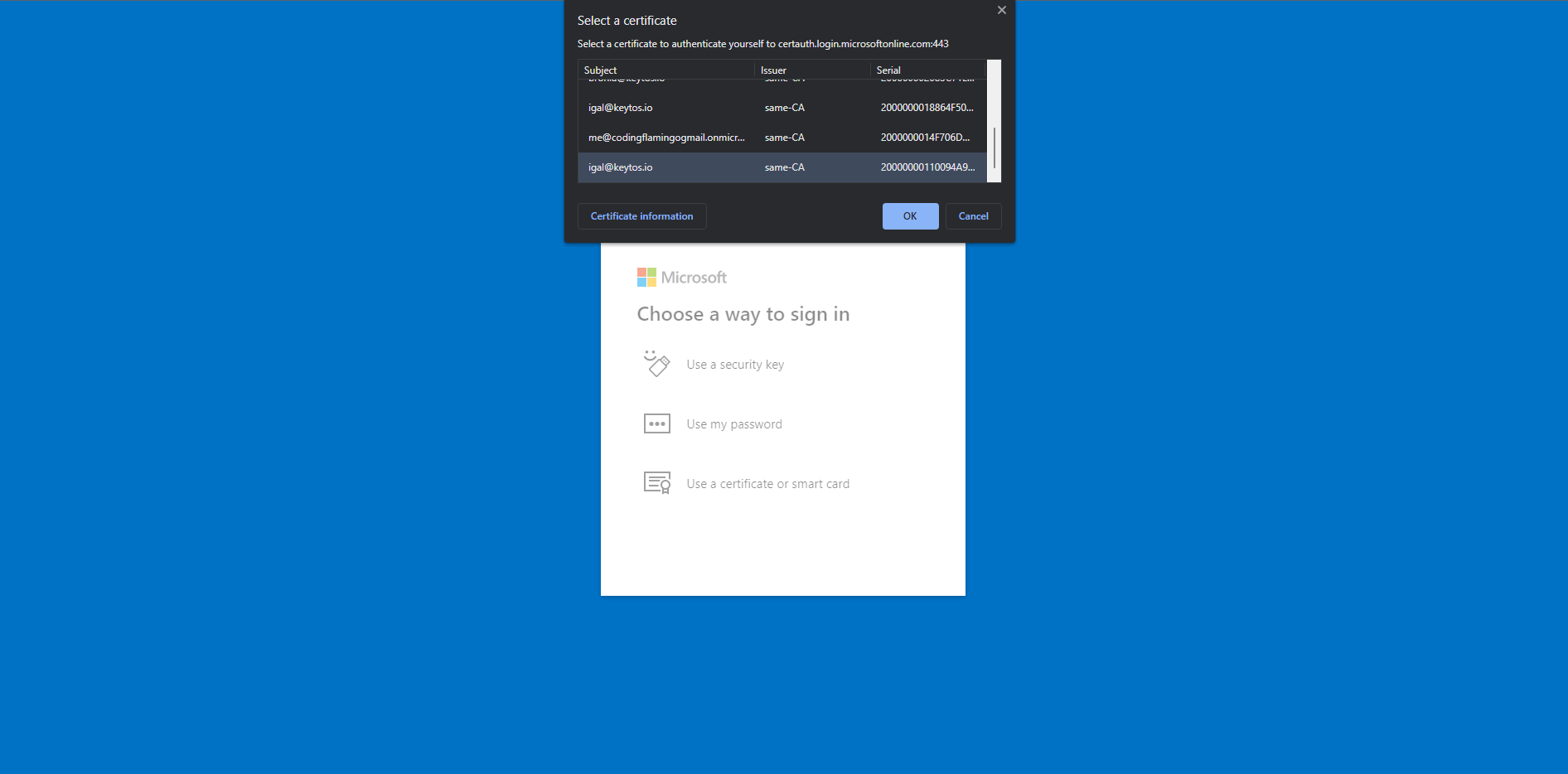

Una vez que EZCMS esté configurado y haya creado su tarjeta inteligente de prueba, puede probar el flujo de autenticación de la siguiente manera:

-

Ir al portal azul en una pestaña de incógnito.

-

Ingresando su nombre de usuario.

-

Seleccione “Usar un certificado o tarjeta inteligente”

-

Seleccione su certificado de tarjeta inteligente

-

Ingrese su PIN.

-

Si usa una YubiKey, tóquela para completar la autenticación.

-

Ha iniciado sesión correctamente con su tarjeta inteligente.

Paso 9: iniciar la implementación

Ahora que ha configurado correctamente la autenticación con tarjeta inteligente con la autenticación basada en certificados de Azure, puede comenzar a implementarla para todos sus usuarios. Si tiene alguna pregunta sobre cómo configurar la autenticación basada en certificados de Azure, reserve una evaluación de identidad gratuita con nuestros expertos en identidad.