Cómo Configurar YubiKey en Entra ID: una Guía Sencilla

Entra ID MFA con Yubico YubiKey

Con la creciente importancia de proteger Entra ID (fka Azure AD), es esencial explorar medidas de seguridad mejoradas. Uno de los métodos más efectivos es, sin lugar a dudas, el uso de claves de hardware como una YubiKey. Esta publicación lo guiará a través de la configuración de una YubiKey, su registro e inscripción con Entra ID.

¿Por Qué Los YubiKeys Son Seguros?

Probablemente hayas oído en Internet o en conferencias que una YubiKey puede detener muchos ataques. Sin embargo, no todos los métodos de autenticación de YubiKey son iguales. La serie YubiKey 5 tiene múltiples protocolos de autenticación, incluidos FIDO2/WebAuthn (clave de acceso vinculada al hardware), FIDO U2F, Yubico OTP, OATH-TOTP, OATH-HOTP y tarjeta inteligente (PIV). De estos protocolos nos centraremos en FIDO2 y SmartCard PIV ya que se consideran credenciales MFA resistente al phishing, lo que significa que la clave nunca sale de YubiKey, lo que hace que sea casi imposible que un atacante suplante las credenciales (como beneficio adicional, no necesita una contraseña, lo que significa que puede no tener contraseña). Y no te preocupes https://outlook.office365.com/owa/calendar/HablaconelEquipodeKeytos@keytos.io/bookings/s/l3oqJLovF0iraOz32By2bg2.

“¿Debo Utilizar FIDO2 o Smartcard (PIV)?”

En la sección anterior mencioné que íbamos a centrarnos tanto en FIDO2 como en las tarjetas inteligentes, la La razón de esto es que, si bien FIDO2 es la versión más moderna de MFA resistente al phishing, todavía no es compatible en todas partes. Por ejemplo, si utiliza dispositivos iOS, no puede utilizar FIDO2 en aplicaciones nativas, lo que le obliga a necesitar también una tarjeta inteligente autenticación. Afortunadamente, el certificado para la autenticación con tarjeta inteligente también se puede almacenar en YubiKey. Y si usa algo como EZCMS, tanto las credenciales FIDO2 como el certificado de tarjeta inteligente se agregarán cuando el usuario se autoincorpore. Puede obtener más información sobre los desafíos que podría enfrentar al no usar contraseña y cómo resolverlos en el video a continuación:

Cómo Configurar la Autenticación FIDO2 en Entra ID

Como promete FIDO2, configurar la autenticación FIDO2 para Entra ID es muy sencillo:

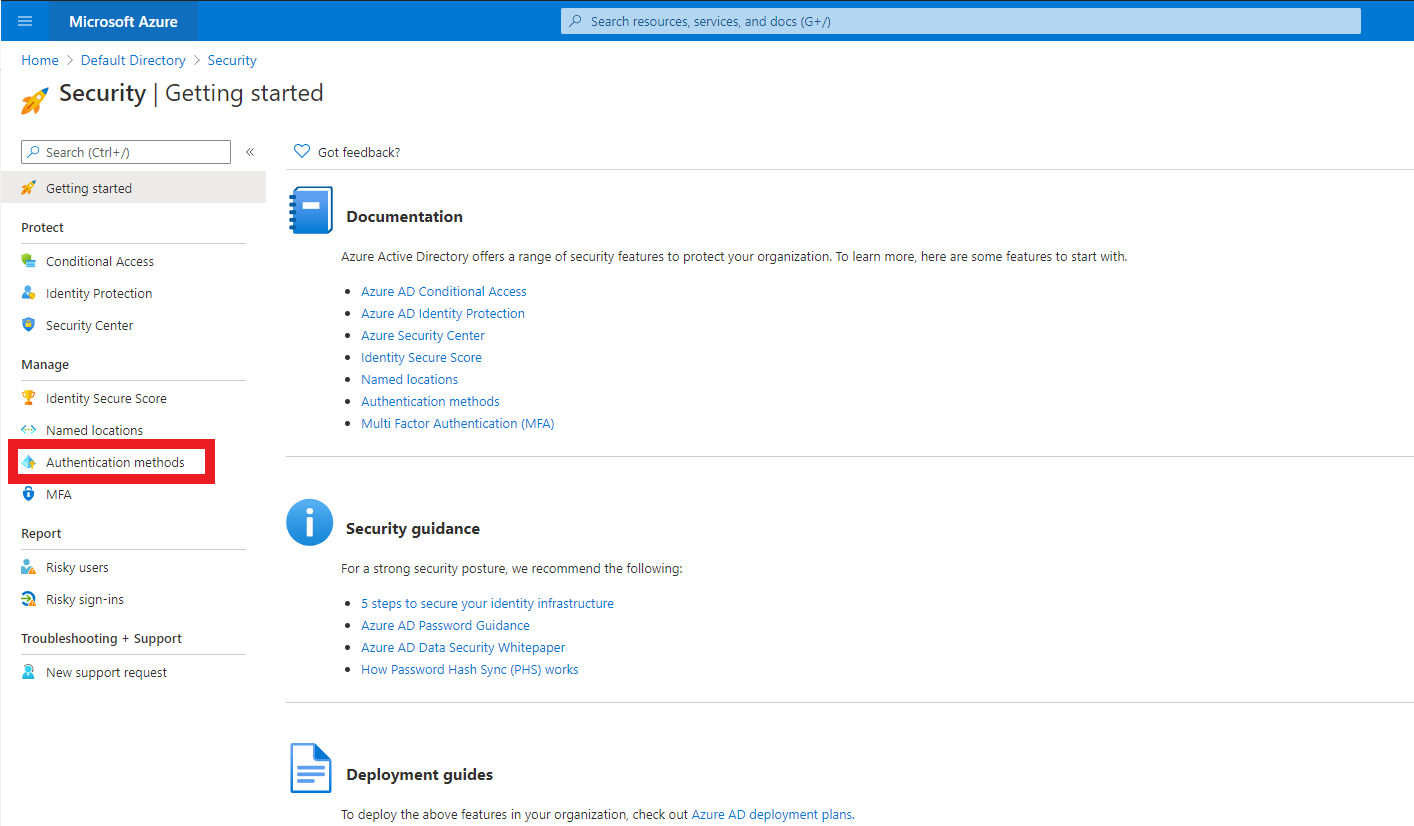

- Inicie sesión en Azure Portal como administrador global y vaya a Entra ID -> Seguridad -> métodos de autenticación.

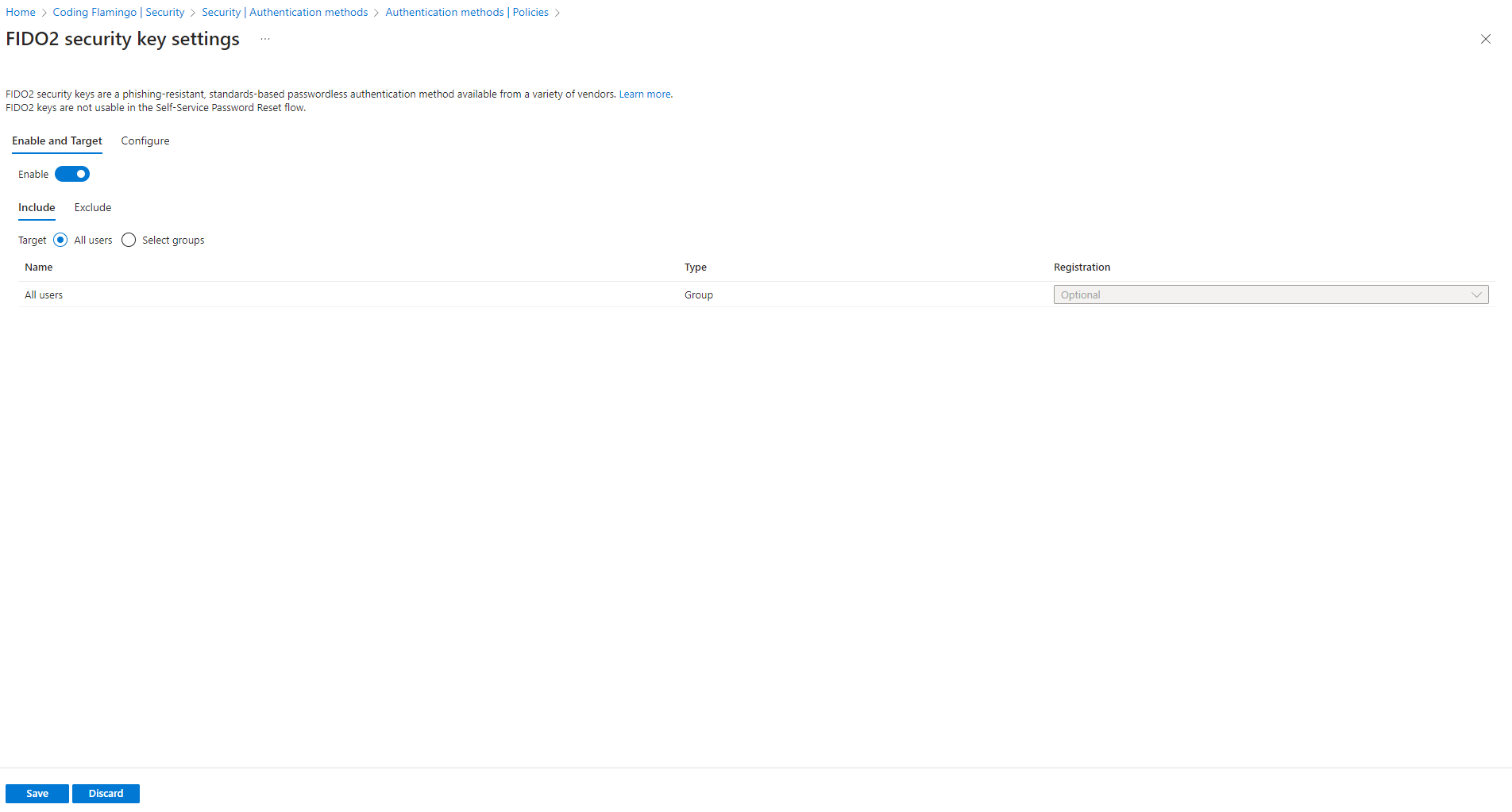

- Haga clic en FIDO2. Esto abrirá la pestaña FIDO2. Haga clic en Habilitar, seleccione sus usuarios objetivo y haga clic en Guardar.

- En la configuración, permita la configuración de autoservicio y puede restringirla a claves específicas (esto obliga a sus usuarios a utilizar solo los SKU de claves que compre; sin embargo, no lo limita a claves compradas por la empresa o claves asignadas únicamente. Esto se puede hacer con la integración de EZCMS y Yubico). Si opta por restringir las claves a GUID específicos, puede obtenerlas en la página de Yubico.

Autoinscripción FIDO2 en Microsoft

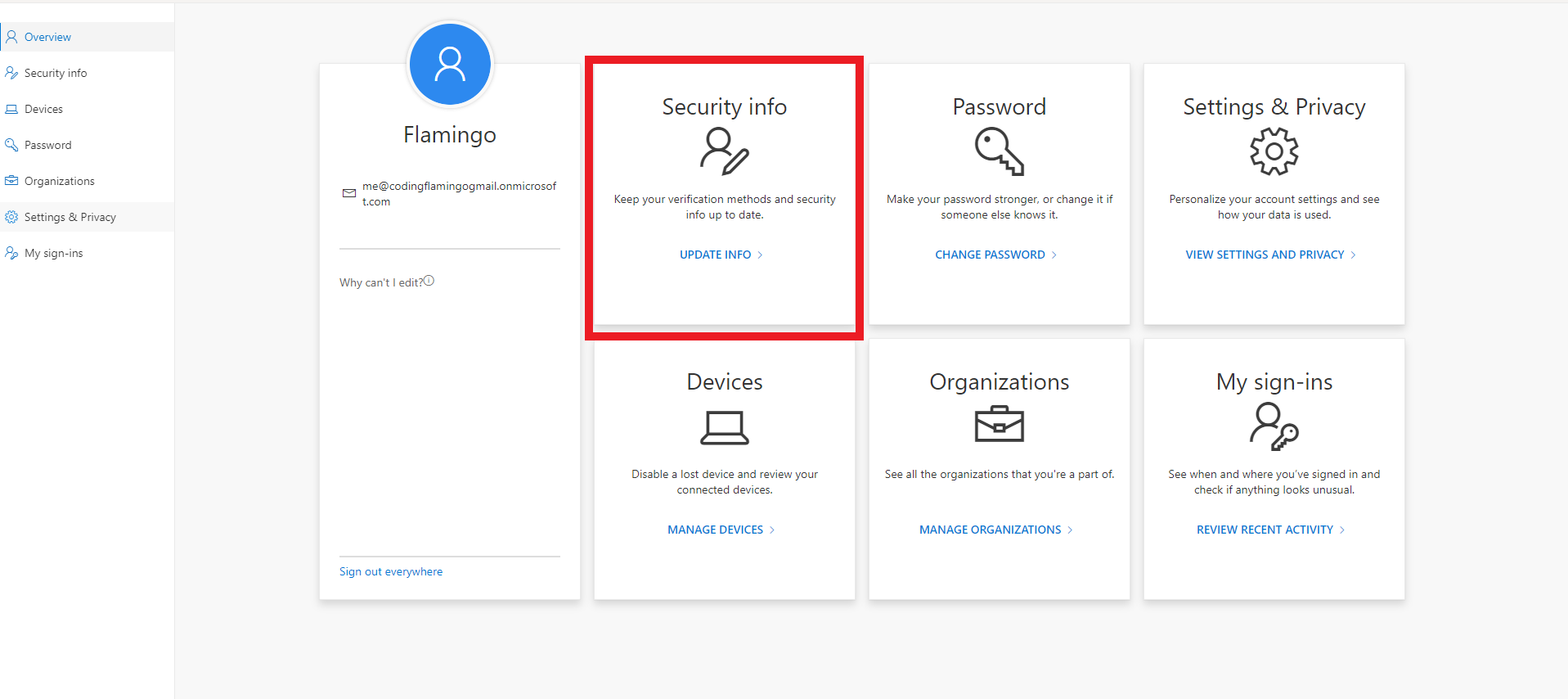

Ahora que ha configurado FIDO2 en el portal de Microsoft, sus usuarios pueden inscribirse en autoservicio (suponiendo que ya tengan una credencial multifactor o un TAP (Pase de acceso temporal)) yendo a https://myprofile.microsoft.com/ y haga clic en Información de seguridad.

En la página de información de seguridad, pueden hacer clic en “Agregar método de inicio de sesión”, seleccionar FIDO2, luego tendrán que autenticarse con una credencial multifactor y podrán configurar el pin para su YubiKey y comenzar a usar YubiKey.

Limitaciones del Autoservicio de Microsoft FIDO2

Como vio, configurar FIDO2 en Entra ID y emitir su primera credencial YubiKey FIDO2 es muy fácil y directo; sin embargo, hay algunas cosas que, en mi opinión, Microsoft pasó por alto en este proceso:

-

No se puede imponer la complejidad del PIN. Como vio al crear su clave, puede ingresar cualquier PIN para su YubiKey; Si bien YubiKeys se bloquea después de algunos intentos fallidos, si su usuario selecciona 0000 como PIN, existe una gran posibilidad de que un atacante pueda adivinarlo.

-

Necesita una credencial multifactor existente para crear la clave FIDO2. Esta experiencia está dirigida a usuarios existentes, lo que significa que si obtiene un nuevo usuario en su organización, no puede simplemente darle una clave FIDO2 sin darle otro método de autenticación antes.

-

Hasta ahora solo hemos hablado de FIDO2, pero como mencioné en la introducción, es posible que FIDO2 no cubra todos los escenarios. Otro escenario que olvidé mencionar es FIDO2 en infraestructura local, por lo que si utiliza este método de incorporación, tendrá que utilizar otra herramienta para incorporarse a Entra CBA, ya que Microsoft dice que la creación de certificados está fuera del alcance de Entra CBA.

¡No te preocupes, existen herramientas creadas por socios de Microsoft que cierran la brecha! Como se mencionó anteriormente en esta publicación, ¡EZCMS se encarga de esto por usted! Eche un vistazo a la experiencia del usuario (incluso si no tiene una credencial existente):

Cómo Configurar Entra CBA con una YubiKey

Para crear Entra CBA, necesitará:

-

Una Autoridad de Certificación (CA).

-

Para agregar la Autoridad de Certificación a Entra ID.

-

Una forma de distribuir sus certificados.

Esto puede hacerse de muchas maneras. Uno de ellos es usar una CA de Microsoft local y habilitar la incorporación a través de AD; sin embargo, la última vez que hice un laboratorio para eso me tomó casi una semana hacerlo todo correctamente y ni siquiera usé HSMs (Hardware Security Modules) para mis CA. Entonces, en lugar de eso, seguiremos la guía sobre cómo configurar Azure CBA con EZCA y EZCMS; esto nos permite mantener todos la infraestructura como una PaaS en la nube, eliminando la responsabilidad de parches o tiempo de actividad de nuestros sistemas.

Soy más un aprendiz visual, así que aquí hay un video que lo guiará a través de toda la configuración (sí, todo se puede hacer en menos de una hora). O si lo prefieres, sigue leyendo para ver la versión de texto.

Crear una Instancia EZCMS

EZCMS nos ayudará a administrar las YubiKeys y habilitar el autoservicio para los usuarios (Incluso ofrece logística de envío mundial si no desea ocuparse del envío de las YubiKeys a tus trabajadores remotos). Para configurar EZCMS, primero debe registrar la aplicación EZCMS en su inquilino. ¡Al hacerlo, permite que EZCMS autentique a sus usuarios! Una vez que registre la aplicación EZCMS, puede ir al portal de Azure y crear su instancia de EZCMS; Una vez hecho esto y se confirma su configuración, podemos crear la CA que emitirá los certificados de tarjeta inteligente.

Cómo Crear una Autoridad de Certificación para Entra CBA

A continuación debemos crear la autoridad de certificación para Entra CBA, para ello vamos a utilizar EZCA. Una vez que haya creado su instancia EZCA en Azure, puede crear su CA de tarjeta inteligente EZCA para Entra CBA. Una vez creada la CA, debe cargar el certificado en Entra ID.

-

Ingresar al portal de Azure como Administrador Global.

-

Elija Entra ID y haga clic en Seguridad en el panel de la izquierda.

-

Elija Autoridades certificadoras.

-

Cargue el certificado para la raíz y las CA emisoras que creó. Asegúrese de agregar una URL CRL (Lista de revocación de certificados) de acceso público para Azure para poder comprobar que los certificados no han sido revocados.

-

Ahora regrese a la pestaña Seguridad y seleccione Métodos de autenticación.

-

Elija Políticas en el panel de la izquierda.

-

Elija Autenticación basada en certificados.

-

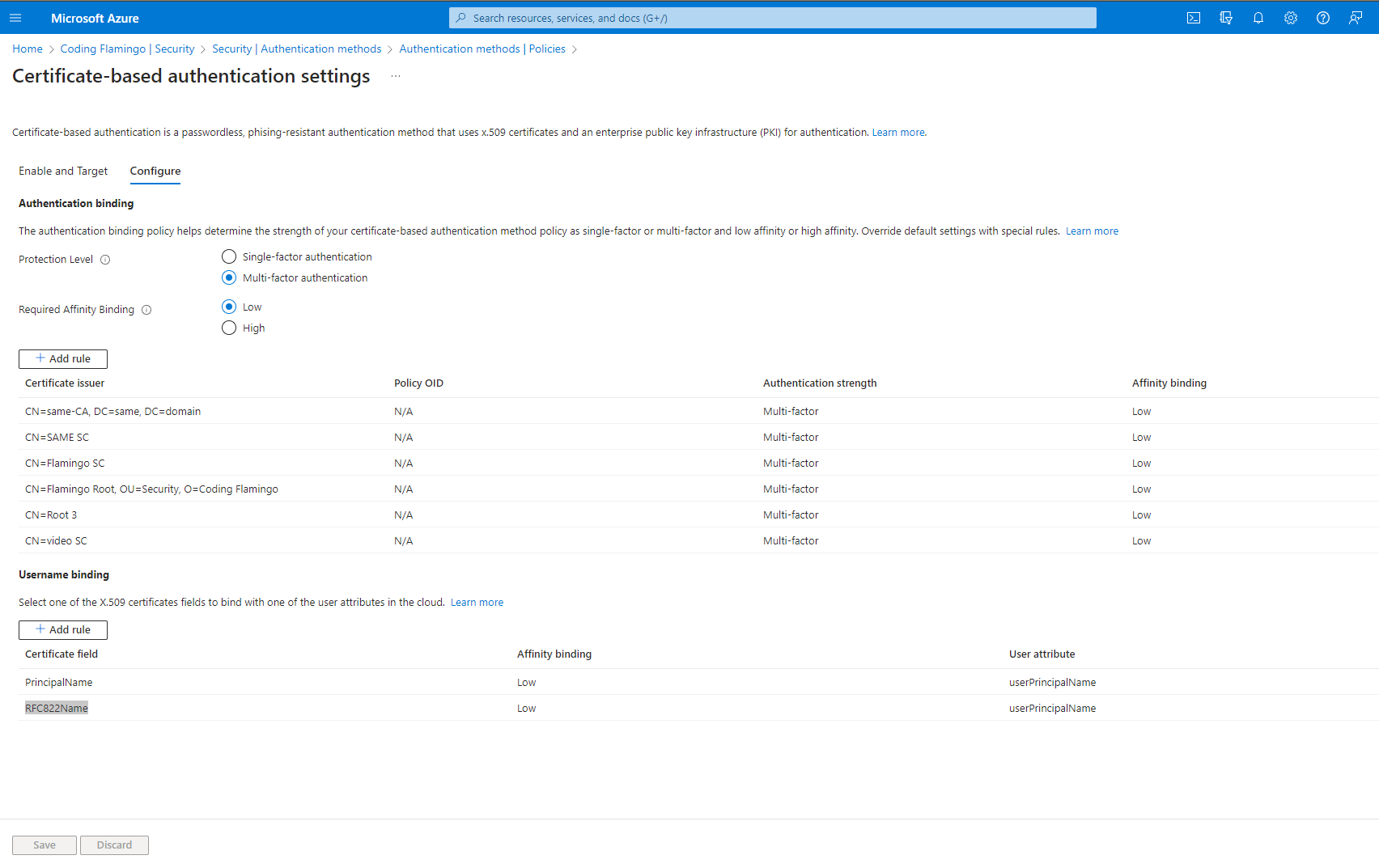

Elija la pestaña Configurar.

-

Elija su nivel de protección preferido (Azure utiliza de manera predeterminada el factor único, ya que muchas personas usan el certificado almacenado en su dispositivo en lugar de un segundo factor como YubiKey). Como estamos usando YubiKey, lo configuramos en Multi-Factor.

-

Vaya a la sección Reglas y agregue cada una de las CA que agregamos a Entra ID, configúrelas como Multifactor.

-

Establezca el orden de vinculación del nombre de usuario (cómo se escribe el nombre de usuario en el certificado). Para los certificados EZCA, debe configurar el primer campo como PrincipalName con el atributo de usuario de userPrincipalName, también puede agregar un segundo campo con RFC822Name con el atributo de usuario de userPrincipalName . Ahora Entra CBA verificará que el certificado haya sido emitido por una CA confiable y que tenga el nombre de usuario en uno de esos campos. (No se preocupe si un usuario abandona la organización, EZCMS revocará el certificado y ya no podrá utilizarse).

-

Haga clic en Guardar. Así es como debería verse (Nota: tengo más CA de las que usted debería tener).

Registre su Inquilino de Entra ID en EZCMS

EZCMS fue diseñado para incorporar usuarios de múltiples inquilinos diferentes; por lo tanto, debe registrar cada inquilino para el que desea emitir certificados y establecer configuraciones de seguridad específicas para cada inquilino. Consulte nuestra documentación EZCMS o el siguiente vídeo para aprender cómo registrar a su inquilino (NOTA: EZCMS solía llamarse EZSmartCard).

Crear un Usuario de Prueba en EZCMS

El último paso antes de poder emitir su primera tarjeta inteligente es agregar un usuario de prueba a EZCMS y asignar una tarjeta inteligente a esa usuario (no se preocupe, después de la prueba, puede hacer que EZCMS agregue automáticamente sus usuarios de Entra ID como YubiKey elegibles usuarios). Una vez hecho esto, ¡puede emitir su primera tarjeta inteligente! ¡Felicidades!